Der diesjährige IBM Security X-Force Threat Intelligence Index zeigt eine unangenehme Wahrheit auf: Unternehmen, Institutionen und Regierungen passen sich weiterhin an einen sich schnell verändernden globalen Markt einschließlich hybrider und Cloud-basierter Arbeitsumgebungen an. Diese durch die Pandemie hervorgerufenen Veränderungen werden von Bedrohungsakteure stetig und mit steigender Tendenz opportunistisch genutzt.

Der IBM Security X-Force Threat Intelligence Index bildet neue Trends und Angriffsmuster ab, die anhand von IBM gewonnenen Daten beobachtet und analysiert wurden. Dabei wurden Milliarden von Datenpunkten aus Netzwerk- und Endpunkt-Erkennungsgeräten, Incident-Response-Einsätzen (IR), Domain-Namen-Tracking und mehr berücksichtigt. Der Bericht stellt die Höchstwerte dieser Forschung dar, basierend auf Daten, die von Januar bis Dezember 2021 gesammelt wurden.

Highlights

- Häufigste Angriffsart:

Ransomware war auch im Jahr 2021 der häufigste Angriffstyp. Der Prozentsatz der von X-Force behobenen Ransomware-Angriffe ging jedoch im Vergleich zum Vorjahr um 9% zurück. REvil, eine Ransomware-Gruppierung die auch als Sodinokibi bezeichnet wird, war mir 37% aller Ransomware-Angriffe die häufigste Ransomware-Bedrohung, gefolgt von Ryuk mit 13%. Die Bemühungen der Strafverfolgungsbehörden können eine Erklärung für den Rückgang der Ransomware- und IoT-Botnet-Angriffe im Jahr 2021 sein, was jedoch ein mögliches Wiederaufleben im Jahr 2022 keinesfalls ausschließt. - Schwachstellen in der Lieferkette:

Die Sicherheit der Lieferkette rückte in den Mittelpunkt der staatlichen und politischen Aufmerksamkeit, da die Regierung Bidens eine Durchführungsverordnung zur Cybersicherheit erließ und die Richtlinien des US-Heimatschutzministeriums, der CISA und des NIST die Zero-Trust-Richtlinien verdoppelte. Diese Richtlinien beleuchten vor allem Schwachstellen und vertrauenswürdige Beziehungen. Die Ausnutzung von Schwachstellen war der Hauptangriffsvektor in der Fertigungsindustrie. Eine Branche, die besonders mit den Auswirkungen des Drucks in der Lieferkette und Verzögerungen in dieser zu kämpfen hat. - Am meisten gephishte Marken:

Untersuchungen durch X-Force haben ergeben, dass Microsoft, Apple und Google die drei wichtigsten Marken sind, die Kriminelle versuchen zu imitieren. Diese Mega-Marken wurden wiederholt in Phishing-Kits verwendet. Angreifer versuchen, aus der Popularität und dem Vertrauen, das viele Verbraucher in diese Marken setzen, Kapital zu schlagen. - Top-Bedrohungsgruppen:

Der mutmaßliche iranische Bedrohungsakteur ITG17 (MuddyWater), die cyberkriminelle Gruppe ITG23 (Trickbot) und Hive0109 (LemonDuck) waren einige der aktivsten Bedrohungsgruppen, die die X-Force-Analysten im Jahr 2021 beobachteten. Bedrohungsgruppen auf der ganzen Welt waren bestrebt, ihre Fähigkeiten zu verbessern und mehr Unternehmen zu infiltrieren. Die von ihnen verwendete Malware wurde in einigen Fällen über Cloud-basierte Messaging- und Speicherplattformen gehostet, um Sicherheitskontrollen zu umgehen. Diese Plattformen wurden dazu missbraucht, Befehls- und Kontrollkommunikation im legitimen Netzwerkverkehr zu verstecken. Bedrohungsakteure entwickelten auch weiterhin Linux-Versionen von Malware, um den Übergang zu Cloud-Umgebungen zu erleichtern.

Die wichtigsten Kennzahlen

Die durchschnittliche Zeitspanne, bevor eine Ransomware-Gruppierung sich neu benennt oder auflöst beträgt 17 Monate. REvil, eine der erfolgreichsten Banden, wurde im Oktober 2021 nach überdurchschnittlich langen 31 Monaten stillgelegt. Das Hauptangriffsziel 2021 ist die Fertigungsindustrie. Zum ersten Mal seit fünf Jahren hat das verarbeitende Gewerbe die Finanz- und Versicherungsbranche bei der Zahl der Cyberangriffe überholt. Dies verschärft die Probleme in der globalen Lieferkette weiterhin enorm. Hersteller haben eine geringe Toleranz für Ausfallzeiten, und Ransomware-Angreifer profitieren von betrieblichen Stressfaktoren, die durch die Pandemie noch verschärft werden. Weitere Key Stats:

| Ransomware-Anteil an Cyber-Angriffen Ransomware war im vergangenen Jahr die häufigste von X-Force beobachtete Angriffsart und ging von 23 % im Vorjahr auf 21 % der Angriffe zurück. REvil-Ransomware-Akteure (alias Sodinokibi) waren für 37 % aller Ransomware-Angriffe verantwortlich. |

| Prozentsatz der Angriffe, die Phishing für den Erstzugang nutzten Phishing-Angriffe waren im Jahr 2021 der häufigste Weg zur Kompromittierung: 41 % der von X-Force behobenen Vorfälle nutzten diese Technik, um sich einen ersten Zugang zu verschaffen. |

| Anstieg der Anzahl von Vorfällen, die durch Ausnutzung von Sicherheitslücken von 2020 bis 2021 erfolgten Vier der fünf wichtigsten Sicherheitslücken, die 2021 ausgenutzt wurden, waren neue Sicherheitslücken, darunter die Log4j-Sicherheitslücke CVE-2021-44228. |

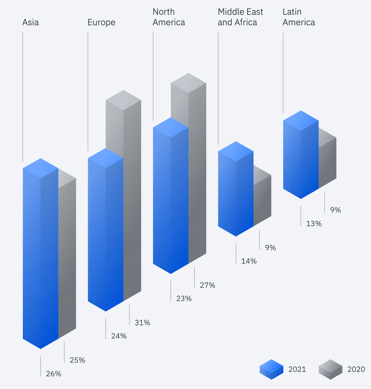

Geographische EntwicklungZum ersten Mal ist Asien im Jahr 2021 die am häufigsten angegriffene Region. 26% der von X-Force beobachteten Angriffe im letzten Jahr gingen auf das Konto Asiens. Vor allem eine Reihe von Angriffen auf Japan - möglicherweise im Zusammenhang mit den Olympischen Sommerspielen, die 2021 in Japan stattfanden - scheinen zu diesem Angriffstrend beigetragen zu haben. Japan, Australien und Indien waren die am meisten angegriffenen Länder in Asien. |  |

Handlungsempfehlungen

Folgende, spezifische Maßnahmen können Unternehmen ergreifen, um ihre Netzwerke besser gegen die in diesem Bericht beschriebenen Bedrohungen zu schützen.

- Entwicklung einen Reaktionsplan für Ransomware.

Jede Branche und jede Region ist dem Risiko eines Ransomware-Angriffs ausgesetzt. Die Art und Weise, wie das Team im Moment des Übergriffs und danach reagiert, kann den entscheidenden Unterschied in Bezug auf den Zeit- und Geldverlust ausmachen. - Implementierung einer Multifaktor-Authentifizierung an jedem Fernzugriffspunkt in einem Netzwerk.

X-Force beobachtete, dass MFA von Unternehmen erfolgreicher als je zuvor implementiert wurde. Dies verändert die Bedrohungslandschaft und zwingt Bedrohungsakteure dazu, neue Wege zu finden, um Netzwerke zu kompromittieren, anstatt bislang gestohlene Anmeldeinformationen zu nutzen. - Anwendung eines mehrschichtigen Ansatzes zur Bekämpfung von Phishing.

Leider gibt es derzeit kein einziges Tool oder Lösung, die alle Phishing-Angriffe verhindern kann. Bedrohungsakteure verbessern zudem immer wieder Social-Engineering- und Anti-Malware-Erkennungstechniken, um Kontrollen zu umgehen. Daher wird die Implementierung mehrerer Lösungsebenen, die in Summe eine höhere Chance haben Phishing-E-Mails abzufangen, empfohlen. - Verfeinerung und Optimierung des Schwachstellenmanagement-Systems.

Die Implementierung eines Teams, das sich mit dem Schwachstellenmanagement befasst und eine solide Ausstattung und Unterstützung dieser Task Force kann den entscheidenden Unterschied machen, wenn es darum geht, das Firmennetzwerk vor der potentiellen Ausnutzung von Sicherheitslücken zu schützen.

IBM Security X-Force ist ein bedrohungszentriertes Team von Hackern, Respondern, Forschern und Analysten. Ihr Portfolio umfasst offensive und defensive Produkte und Services, die auf einer 360-Grad-Sicht der Bedrohungen basieren.

Quellen:

https://www.ibm.com/downloads/cas/ADLMYLAZ

https://www.ibm.com/security/data-breach/threat-intelligence/