Ransomware-Bedrohungen und Verteidigung im Jahr 2025

Ransomware-Angriffe entwickeln sich rasant weiter – sie werden nicht nur häufiger, sondern auch raffinierter. Fest steht: Die allgegenwärtige Bedrohung durch Ransomware wird Unternehmen auch im Jahr 2025 und darüber hinaus massiv beschäftigen. Egal ob die Angriffe von bekannten Gruppierungen oder zunehmend von einzelnen, unabhängigen Akteuren („Lone Wolves“) ausgehen – wer sich nicht ausreichend vorbereitet, riskiert nicht nur finanzielle Verluste und Betriebsunterbrechungen, sondern auch den Vertrauensverlust bei Kunden und Partnern.

Der aktuelle Risk to Resilience Report 2025, basierend auf der Befragung von 1.300 internationalen Unternehmen, zeigt konkrete Maßnahmen, mit denen sich das Risiko minimieren und die Erholungszeit nach einem Vorfall verkürzen lässt. Die besten Strategien stammen aus der Praxis – von Unternehmen, die Angriffe erfolgreich überstanden haben. Diese Ansätze bilden heute die Grundlage moderner Cyberresilienz.

Erfreulicherweise zeigt sich ein leichter Rückgang: Während im Jahr 2024 noch 75% der Unternehmen von Ransomware mit Datenverschlüsselung oder -exfiltration betroffen waren, liegt dieser Wert 2025 bei 69%. Verantwortlich dafür sind verbesserte Schutzmaßnahmen, engere Zusammenarbeit zwischen IT und Security sowie verstärkte internationale Strafverfolgung gegen Cyberkriminelle. Dennoch passen sich Angreifer kontinuierlich an und verändern ihre Taktiken.

Die 6 wichtigsten Ransomware-Trends, die es 2025 zu beobachten gilt

Sechs zentrale Trends prägen 2025 das Ransomware-Geschehen – von neuen Erpressungsmodellen bis zu einem Rückgang der Lösegeldzahlungen. Wer versteht, wie sich diese Bedrohungslage entwickelt, kann gezielt in Prävention und Widerstandsfähigkeit investieren – und bleibt so dem nächsten Angriff einen Schritt voraus.

- Strafverfolgung zwingt Bedrohungsakteure zur Anpassung

Erfolge internationaler Strafverfolgungsbehörden gegen große Ransomware-Gruppen zwingen Cyberkriminelle dazu, ihre Taktiken zu ändern. Viele bekannte Gruppen zerschlagen sich oder tauchen unter neuen Namen wieder auf. Gleichzeitig nimmt die Zahl kleiner, unabhängiger Angreifer („Lone Wolves“) zu, die auf schnelle, opportunistische Angriffe setzen. Diese Entwicklung führt zu einer fragmentierteren Bedrohungslage mit schwerer vorhersehbaren Angriffsmustern und steigender Angriffsdynamik. Unternehmen müssen ihre Sicherheitsstrategien flexibel halten und sich auf eine zunehmend diversifizierte Angreiferlandschaft einstellen. - Angriffe zur Datenexfiltration nehmen zu

Cyberkriminelle setzen immer häufiger auf Datenexfiltration als primäre Erpressungsmethode – oft sogar ohne zusätzliche Datenverschlüsselung. Besonders betroffen sind schlecht geschützte Cloud-Anwendungen und komplexe Netzwerke. Gleichzeitig verkürzt sich die Verweildauer der Angreifer im Netzwerk: Viele Angriffe starten innerhalb weniger Stunden nach dem Eindringen. Schnelle, zielgerichtete Bewegungen im Netzwerk und die Drohung mit Datenveröffentlichung machen diese Angriffe besonders gefährlich. Unternehmen müssen deshalb verstärkt in Echtzeit-Erkennung, Cloud-Sicherheit und Datentransparenz investieren. - Ransomware-Zahlungen sind rückläufig

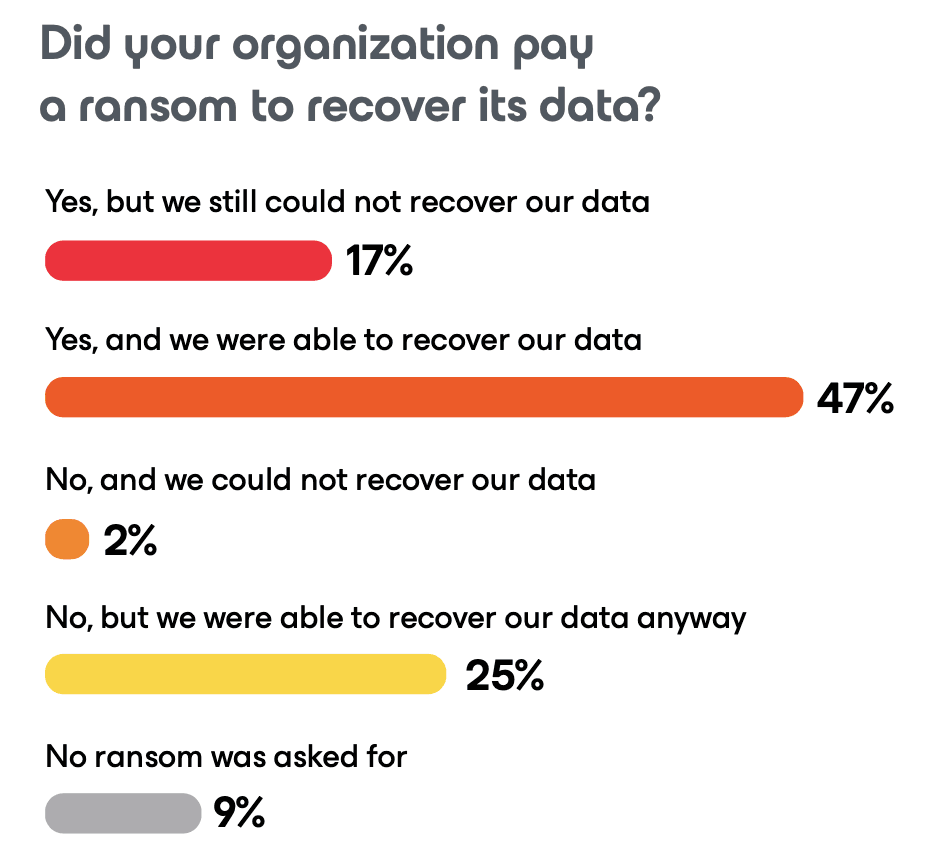

Immer mehr Unternehmen zahlen kein Lösegeld – und das mit Erfolg. 2024 konnten 25% der betroffenen Organisationen ihre Daten auch ohne Zahlung wiederherstellen. Die durchschnittliche Zahlungshöhe sank deutlich: Im vierten Quartal lag der Median laut Coveware bei nur noch 110.000 US-Dollar – ein historischer Tiefstand.

Gründe dafür sind bessere Backup-Strategien, gesteigerte Zurückhaltung gegenüber Erpressern und die wachsende Zusammenarbeit mit erfahrenen Incident-Response-Teams. Firmen, die professionelle Hilfe in Anspruch nahmen, zahlten deutlich seltener und weniger. Das zeigt: Prävention, Vorbereitung und Partnerkompetenz wirken.

- Aufkommende rechtliche Konsequenzen von Lösegeld-Zahlungen

Die Zahlung von Lösegeld hat sich als kostspielig herausgestellt, da sie Angreifer zum Einen ermutigt und zugleich bestätigt, dass eine verletzliche Organisation bereit ist zu zahlen. Ein alarmierender Trend zeigt, dass 69% der Organisationen, die Lösegeld zahlten, mehrfach angegriffen wurden. Angesichts der steigenden regulatorischen und rechtlichen Anforderungen, darunter Initiativen wie die Internationale Gegen-Ransomware-Initiative (CRI) der US-Regierung, sinken die Zahlungen zunehmend. Mehrere Staaten, darunter Großbritannien und US-Bundesstaaten wie Florida und North Carolina, haben Gesetze erlassen, die öffentliche Sektoren von der Zahlung von Lösegeld abhalten. Organisationen weltweit müssen sich auch der rechtlichen Risiken bewusst sein, insbesondere im Hinblick auf mögliche Sanktionen und die Einhaltung von Vorschriften, die Zahlungen an sanktionierte Gruppen betreffen. - Zusammenarbeit stärkt die Widerstandsfähigkeit gegen Ransomware

Die Verbesserung der Zusammenarbeit und Kommunikation zwischen IT-Betrieb und Sicherheitsteams hat sich als ein wesentlicher Faktor für die Stärkung der Cyber-Widerstandsfähigkeit erwiesen. Allerdings gaben 52% der Befragten an, dass eine erhebliche Verbesserung oder eine komplette Neuausrichtung erforderlich ist, um diese Teams besser aufeinander abzustimmen. Nur 11% der Befragten sehen wenig oder keinen Verbesserungsbedarf. Gleichzeitig arbeiten Plattform- und Technologieanbieter zusammen, um Ransomware-Intelligenz zu bündeln und Organisationen dabei zu unterstützen, ihre Abwehrmaßnahmen zu verstärken. Die Meldung von Ransomware- und anderen Cyberangriffen an Strafverfolgungsbehörden, Regulierungsstellen und in wachsende Partnernetzwerke sowie Informationsaustausch-Plattformen stärkt die kollektive Abwehr gegen solche Bedrohungen. - Budgets für Sicherheit und Wiederaufbau werden erhöht, aber es braucht mehr

Trotz Fortschritten in der Abwehr von Ransomware und anderen Bedrohungen sehen sich viele Organisationen mit einem wachsenden Bedrohungsumfeld konfrontiert, während ihre Budgets für Sicherheit und Wiederaufbau oft nicht schnell genug angepasst werden. Sicherheits- und IT-Teams sind zunehmend überlastet, da sie eine Vielzahl von Angriffstechniken bewältigen müssen. Durchschnittlich wird 31% des IT-Budgets für Sicherheitsmaßnahmen und 28% für Wiederherstellungsstrategien aufgewendet. Dies deutet auf eine potenzielle Schwäche hin, da die proaktive Resilienz nicht ausreichend gestärkt wird. Die Umfrage zeigt, dass unterinvestierte Bereiche, sei es in der Sicherheit oder der Wiederherstellung, die Fähigkeit einer Organisation, gegen Ransomware-Angriffe vorzugehen und darauf zu reagieren, schwächen können. Besonders das Fehlen einer robusten Wiederherstellungsstrategie kann kostbare Zeit und Ressourcen kosten, insbesondere wenn Angreifer Backup-Repositorys ins Visier nehmen. Positiv zu vermerken ist, dass 94% der Unternehmen ihr Budget für die Wiederherstellung und 95% ihr Präventionsbudget für 2025 erhöht haben, was auf eine wachsende Priorität zur Stärkung der Cyber-Resilienz hinweist.

Key Success Factors: Was Organisationen mit besseren Ergebnissen verbindet

Im Falle eines Ransomware-Angriffs müssen Organisationen sofort handeln und koordiniert reagieren. Zeit spielt eine entscheidende Rolle, daher ist es wichtig, den Umfang des Angriffs schnell zu bewerten, die Bedrohung zu isolieren und die Incident-Response innerhalb kürzester Zeit einzuleiten. Die Analyse der Gemeinsamkeiten erfolgreicher und weniger erfolgreicher Organisationen nach einem Ransomware-Angriff kann wertvolle Erkenntnisse liefern, um die Cyber-Abwehr zu stärken.

Umfrageergebnisse zeigen deutliche Unterschiede zwischen Organisationen, die mit einem Ransomware-Angriff erfolgreich umgingen, und denen, die mit größeren Schwierigkeiten kämpften. Die Frage, warum viele Organisationen bei der Bewältigung dieser weit verbreiteten Bedrohung versagten, wird durch bestimmte Defizite in der Resilienz beantwortet. Mit einem Blick auf die “Lessons Learned” von Organisationen, die einen Angriff erlitten, werden Muster erkennbar, die als Grundlage für eine bessere Abwehr und Wiederherstellung dienen können.

Organisationen, die als erfolgreich galten, erfüllten mindestens fünf der folgenden neun Kriterien:

- Keine Zahlung eines Lösegelds: Die Organisation zahlte kein Lösegeld und konnte ihre Daten wiederherstellen.

- Keine wiederholten Angriffe: Die Organisation war nicht mehrfach Ziel von Angriffen.

- Minimale Auswirkungen: Die Organisation erlebte keine wesentlichen Auswirkungen durch den Angriff.

- Keine Verschlüsselung von Produktionsdaten: Produktionsdaten wurden nicht verschlüsselt.

- Gute Vorbereitung nach dem Angriff: Die Organisation wurde als gut oder vollständig vorbereitet auf den Angriff eingestuft.

- Schnelle Wiederherstellung von Servern: Mehr als 80% der betroffenen Server konnten wiederhergestellt werden.

- Erfolgreiche Datenwiederherstellung: Mehr als 90% der betroffenen Daten wurden wiederhergestellt.

- Begrenzte Auswirkung auf Produktionsplattformen: Weniger als 20% der Produktionsplattformen wurden betroffen.

- Schutz der Backup-Repositories: Weniger als 10% der Backup-Repositories wurden modifiziert oder gelöscht, als der Angreifer versuchte, auf sie zuzugreifen.

Diese Kriterien verdeutlichen, dass eine starke Vorbereitung, eine schnelle Reaktion und effiziente Wiederherstellungsstrategien entscheidend für den Erfolg im Umgang mit Ransomware-Angriffen sind. Organisationen, die in diesen Bereichen gut aufgestellt sind, können ihre Cyber-Resilienz erheblich verbessern und das Risiko von langfristigen Schäden reduzieren.

Ransomware-Playbooks steigern die Angriffsvorbereitung

Eine häufige Diskrepanz in der Vorbereitung auf Ransomware-Angriffe zeigt sich darin, dass viele Organisationen vor einem Angriff ein starkes Gefühl der Sicherheit hatten, das nach dem Vorfall drastisch schrumpfte. Laut einer Umfrage gaben 69% der Ransomware-Opfer an, sie hätten sich vor dem Angriff gut vorbereitet gefühlt. Doch nach dem Angriff sank dieses Vertrauen um mehr als 20%, was auf erhebliche Lücken in der Planung und Vorbereitung hinweist.

Diese Erkenntnisse unterstreichen die Notwendigkeit einer ganzheitlichen und präzisen Vorbereitung auf Cyberbedrohungen. Es ist entscheidend, eine organisatorische Ausrichtung auf Cyber-Resilienz zu fördern und umfassende Vorbereitungsmaßnahmen sowie Incident-Response-Verfahren zu etablieren. Dies umfasst Schulungen und Übungen für alle relevanten Gruppen, um während und nach einem Angriff eine konsistente und koordinierte Reaktion sicherzustellen.

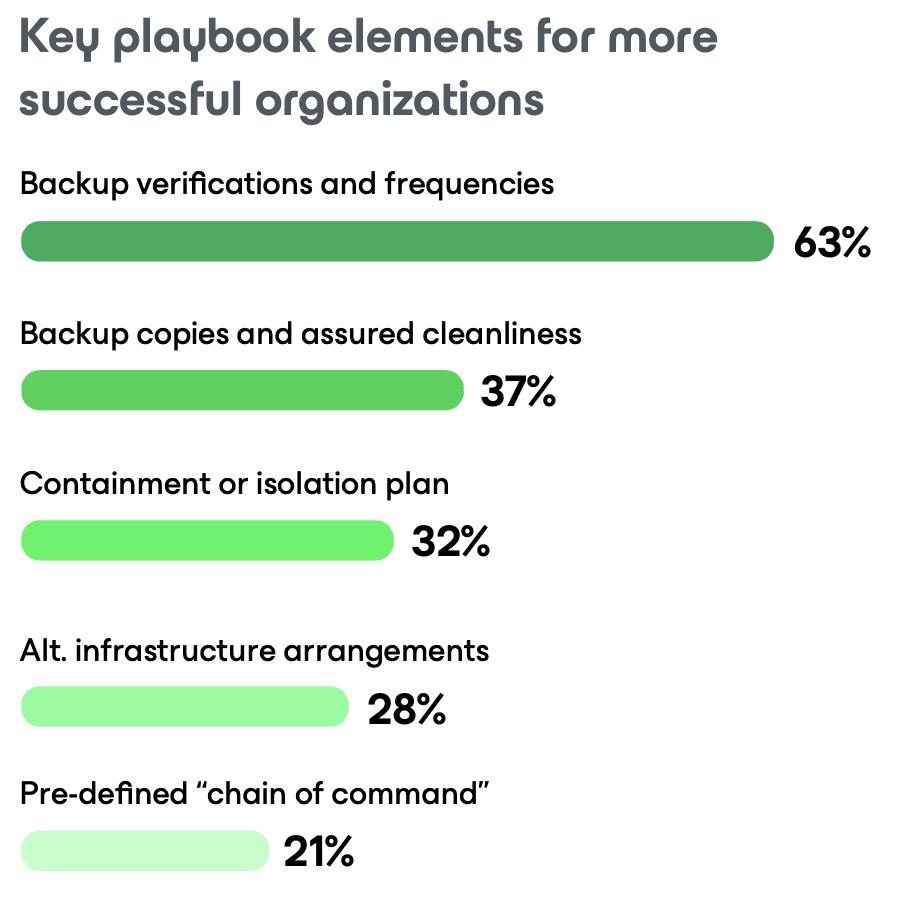

Obwohl fast 98% der befragten Organisationen über ein Ransomware-Playbook verfügten, hatten weniger als die Hälfte (44%) wesentliche technische Elemente in ihren Playbooks integriert, die für eine effektive Vorbereitung und schnelle Wiederherstellung notwendig sind. Diese entscheidenden technischen Elemente umfassen:

Organisationen, die in ihren Playbooks diese fünf technischen Elemente integriert hatten, erzielten deutlich bessere Ergebnisse bei der Bewältigung von Ransomware-Angriffen. Dies zeigt, dass eine umfassende und detaillierte Vorbereitung auf Angriffe, die nicht nur theoretische, sondern auch praktische und technische Maßnahmen umfasst, einen erheblichen Unterschied in der Reaktionsfähigkeit und Resilienz der Organisationen macht.

Zusammenfassend lässt sich sagen, dass ein gut ausgearbeitetes und technisches Ransomware-Playbook entscheidend für eine schnelle und erfolgreiche Reaktion auf einen Angriff ist. Durch die Integration von Elementen wie Backup-Verifizierungen, alternativen Infrastrukturplänen und klaren Kommunikationsprozessen können Organisationen ihre Widerstandsfähigkeit gegenüber Ransomware-Angriffen erheblich steigern. Ein Playbook ist nicht nur ein Dokument, sondern eine lebendige Strategie, die regelmäßig getestet und angepasst werden muss, um den ständig wachsenden Bedrohungen gerecht zu werden.

Proaktive Backup-Wiederherstellung erhöht die Ausfallsicherheit

Die sichere Wiederherstellung von Backups ist ein entscheidender, aber häufig unterschätzter Bestandteil der Cyberresilienz. 89% der Organisationen berichteten, dass Angreifer gezielt ihre Backup-Repositories attackierten, wobei im Schnitt 34% der Sicherungen verändert oder gelöscht wurden. Weniger als 10% konnten ihre Server vollständig und zeitgerecht wiederherstellen – ein deutliches Warnsignal.

Eine erfolgreiche Wiederherstellung erfordert mehr als nur das Einspielen von Daten: Sie beginnt mit der Eindämmung der Bedrohung, setzt die Reetablierung sicherer Zugriffe voraus und endet erst mit der Datenwiederherstellung in einer kontrollierten Umgebung.

Trotz dieser Risiken sind viele Unternehmen schlecht vorbereitet:

- Nur 32% nutzten unveränderliche Backup-Repositories.

- Nur 28% testeten Wiederherstellungen in Sandbox-Umgebungen.

- 39% spielten Daten direkt in Produktionsumgebungen zurück – häufig ohne vorherige Überprüfung.

Wer Backups nicht auf Malware prüft, riskiert unter anderem Wiederinfektionen, persistente Bedrohungen, Geschäftsausfälle und Verstöße gegen Compliance-Vorgaben. Unternehmen müssen Backup- und Wiederherstellungsprozesse daher proaktiv, technisch abgesichert und regelmäßig getestet gestalten, um ihre Ausfallsicherheit zu erhöhen.

Die Macht der „Menschen“ beim Schutz vor Ransomware

Im Kampf gegen Ransomware wird häufig der Fokus auf technische Maßnahmen wie Backup-Systeme, Netzwerksegmentierung und Softwarelösungen gelegt. Doch ebenso entscheidend – und oftmals unterschätzt – ist die Rolle der Menschen innerhalb der Organisation. Die menschliche Komponente, einschließlich klarer Verantwortlichkeiten, definierter Entscheidungswege und spezialisierter Kommunikation, entscheidet im Ernstfall über Erfolg oder Misserfolg einer effektiven Reaktion.

- Fehlende Entscheidungsprozesse erschweren schnelle Reaktion

Nur 26% der Organisationen verfügen über einen strukturierten Entscheidungsprozess zur Zahlung von Lösegeld, der die Auswirkungen eines Angriffs in Echtzeit berücksichtigt. Dabei ist gerade im Krisenfall ein rasches, abgestimmtes Handeln notwendig. Ohne klare Vorgaben zu Bewertung und Freigabe solcher Entscheidungen besteht die Gefahr von Verzögerungen, Fehlentscheidungen oder uneinheitlichem Vorgehen – allesamt Faktoren, die die Folgen eines Angriffs erheblich verschärfen können. - Informationsdefizite gegenüber Behörden

Viele Unternehmen vernachlässigen zudem die Einbindung von Strafverfolgungsbehörden – sei es aus Unwissenheit, Unsicherheit oder Misstrauen. Dabei kann eine frühzeitige Einbindung öffentlicher Stellen nicht nur bei der rechtlichen Absicherung helfen, sondern auch wertvolle Hinweise zur Bedrohungslage oder mögliche Wege zur Entschärfung des Vorfalls liefern. Behörden verfügen über Netzwerke, Expertise und Zugriffsmöglichkeiten, die Unternehmen allein nicht haben. - Kommunikation mit Angreifern – ein heikler Balanceakt

Ein weiteres kritisches Element ist die Kommunikation mit den Angreifern. Über ein Drittel der betroffenen Unternehmen überließ diese Aufgabe internen Mitarbeitenden. Dies birgt erhebliche Risiken, denn ohne fundiertes Wissen über das Verhalten, die Sprache und die Taktiken der Bedrohungsakteure können falsche Signale gesendet oder unbeabsichtigt weitere Schwachstellen offenbart werden. Im Gegensatz dazu verlassen sich viele Unternehmen erfolgreich auf externe Fachleute, wie Incident-Response- oder Verhandlungs-Spezialisten. Diese verfügen über Erfahrung im Umgang mit Erpressungsszenarien und können auf fundierte Bedrohungsanalysen zurückgreifen, um eine kontrollierte Kommunikation zu führen. - Fehlen klarer Befehlsketten verlangsamt Entscheidungen

Nur 30% der Unternehmen hatten eine vordefinierte „Chain of Command“ – eine klare Führungsstruktur für den Umgang mit Ransomware-Angriffen. Diese ist jedoch essenziell, um im Ernstfall autorisierte Entscheidungen schnell zu treffen, etwa zur Freigabe von Zahlungen, zur Freischaltung alternativer Infrastrukturen oder zur Koordination mit externen Partnern. Ohne klare Zuständigkeiten drohen Verzögerungen und chaotisches Handeln.

Fazit: Menschen sind mehr als nur ein Risikofaktor – sie sind ein Schutzfaktor

Die effektivste technische Infrastruktur nützt wenig, wenn menschliche Prozesse versagen. Deshalb sollten Organisationen nicht nur auf Firewalls und Backups setzen, sondern ebenso auf geschulte Menschen, klar definierte Rollen, abgestimmte Entscheidungswege und externe Expertise. Ein gut vorbereitetes Team mit einem durchdachten Krisenprotokoll ist oft der entscheidende Faktor, um aus einem potenziell katastrophalen Angriff mit minimalem Schaden hervorzugehen. Die Macht der Menschen liegt in Vorbereitung, Kommunikation und Führung – sie ist ein Schlüsselfaktor moderner Cyberresilienz.

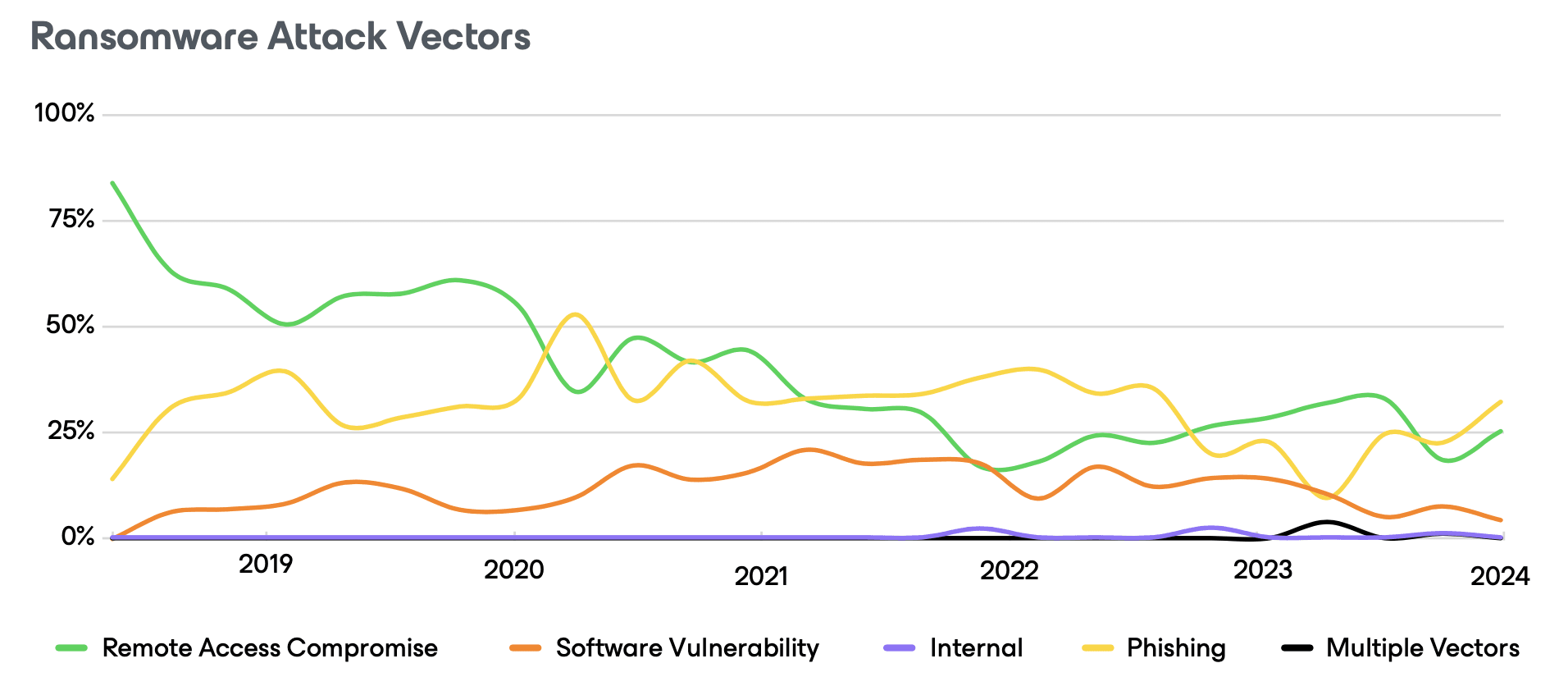

Cyberresilienz als tägliche Disziplin

Organisationen, die Ransomware-Angriffe erfolgreich bewältigt haben, zeichnen sich durch eine zentrale Haltung aus: Sie verstehen Cyberresilienz nicht als einmalige Maßnahme, sondern als festen Bestandteil ihres Tagesgeschäfts. Sie setzen kontinuierlich auf Mitarbeiterschulungen, verbessern Richtlinien für Software-Updates und integrieren moderne Backup- und Wiederherstellungslösungen sowie Cloud- oder Managed Services. Diese proaktiven Maßnahmen adressieren gängige Angriffsvektoren wie Phishing, Remote-Zugriffe und Softwarelücken – und stärken nachhaltig die Widerstandsfähigkeit gegenüber zukünftigen Angriffen.

Bilanz ziehen und entschlossen handeln

Ransomware-Angriffe können weitreichende Folgen für Unternehmen haben – vom Vertrauensverlust bei Kunden bis hin zu hohen finanziellen Schäden durch Betriebsunterbrechungen, Produktivitätsverlust, Bußgelder oder rechtliche Konsequenzen. Im Ernstfall kommt es darauf an, ruhig zu bleiben, effektiv zu kommunizieren und die vorbereiteten Maßnahmen aus dem Ransomware-Playbook konsequent umzusetzen.

Im Anschluss an einen Angriff ist es entscheidend, die Ursachen genau zu analysieren und gezielte Maßnahmen zu ergreifen, um zukünftige Vorfälle zu verhindern. Organisationen mit erfolgreicher Wiederherstellung zeichneten sich durch folgende Best Practices aus:

- Klare Incident-Response-Pläne mit definierten Rollen und Verantwortlichkeiten

- Eine durchdachte Backup- und Recovery-Strategie nach der 3-2-1-1-0-Regel (inkl. unveränderlichen und überprüften Sicherungen)

- Proaktive Sicherheitsmaßnahmen wie Zero-Trust-Architektur, Patch-Management, Identitäts- und Zugriffssteuerung sowie moderne Erkennungs- und Reaktionslösungen

- Erhöhte Investitionen in Sicherheits- und Backup-Technologien, vorzugsweise integriert in Plattformen mit Bedrohungserkennung

- Regelmäßige Schulungen und Awareness-Maßnahmen für alle Mitarbeitenden

Wer Resilienz systematisch in die Organisation integriert, verbessert nicht nur die Verteidigung gegen Ransomware, sondern auch die langfristige Sicherheitskultur.

Über die Studie

Für den diesjährigen Ransomware-Bericht wurden 1.300 Organisationen weltweit befragt, davon 900 mit mindestens einem erfolgreichen Ransomware-Angriff (inklusive Verschlüsselung oder Datenexfiltration) in den letzten 12 Monaten. Die Teilnehmer setzten sich zusammen aus CISOs, IT-Führungskräften und Sicherheitsexperten aus Nord- und Südamerika, Europa sowie Australien. Die Studie liefert damit breit gefächerte Einblicke in den aktuellen Stand der Cybersicherheit und den Umgang mit Ransomware weltweit.