Die MITRE Corporation registriert die Schwachstellen, die jährlich entdeckt werden, unter einer CVE-ID (Common Vulnerabilities and Exposures). Spezialisten erfassen die Details jeder Schwachstelle und wie sie unter dieser CVE-ID entschärft werden kann. Von diesen entdeckten CVEs werden diejenigen, die industrielle Kontrollsystemumgebungen (ICS) betreffen können, der Öffentlichkeit durch Sicherheitshinweise des Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) bekannt gegeben.

Durch Analyse der CVEs, die jedes Jahr in den ICS-CERT-Beratungen identifiziert werden, werden nachfolgend einige der Cyber-Bedrohungs- und Forschungstrends für 2021 und frühere Jahre aufgezeigt, die das Jahr 2022 beeinflussen werden. Die MITRE Corporation ist eine Non-Profit-Organisation zum Betrieb von Forschungsinstituten im Auftrag der Vereinigten Staaten, die durch Abspaltung vom Massachusetts Institute of Technology (MIT) entstanden ist.

Meldungen des ICS-CERT von 2010 bis 2021

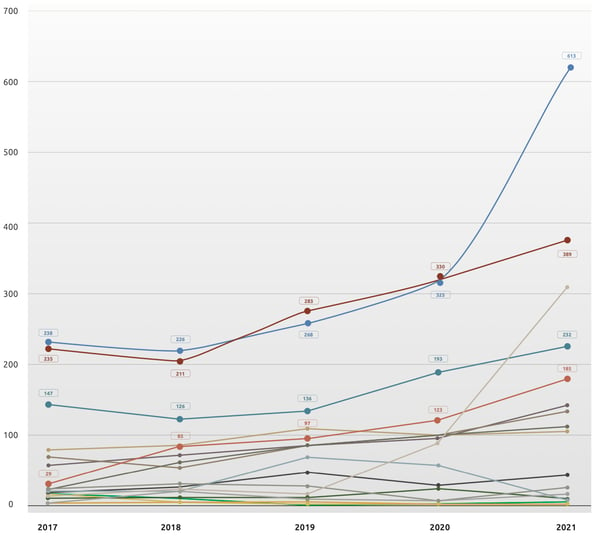

Die Anzahl der Sicherheitshinweise, die seit Beginn des ICS-CERT-Programms von Jahr zu Jahr gestiegen ist, weist besondere Spitzen in den Jahren 2017 und 2021 auf. ICS-CERT-Hinweise werden veröffentlicht, wenn eine ICS-Schwachstelle bekannt gemacht wird, welche Angreifer nutzen könnten, um Schaden anzurichten. Die meisten ICS-CERT-Hinweise enthalten mehrere verwandte Schwachstellen. Die Zahl der Hinweise ist 2021 so stark angestiegen wie nie zuvor, da Angreifern ein größeres Arsenal für potentielle Bedrohungen zur Verfügung steht.

Im Jahr 2021 gab es insgesamt 389 ICS-CERT-Sicherheitshinweise. Dieser Zuwachs gegenüber den 249 Hinweisen im Jahr 2020 stellt somit den größten jährlichen Zuwachs in der Geschichte des ICS-CERT-Programms dar. Die ständig wachsende Zahl von CVEs, die ICS-Umgebungen betreffen, macht deutlich, dass es nahezu unmöglich ist, jede einzelne Schwachstelle umfassend zu behandeln.

In ICS-CERT-Meldungen identifizierte CVEs von 2010 bis 2021

Von 2010 bis 2021 wurden in den ICS-CERT-Sicherheitshinweisen insgesamt 4436 CVEs mit ICS-Bezug identifiziert. Deutliche Anstiege gab es von 2016 auf 2017 (260 gegenüber 407) sowie von 2019 auf 2020 (522 gegenüber 687). Der größte Zuwachs im Jahresvergleich war jedoch von 2020 auf 2021 zu verzeichnen (687 auf 1255), als sich die Zahl der in ICS-CERT-Hinweisen identifizierten CVEs fast verdoppelte.

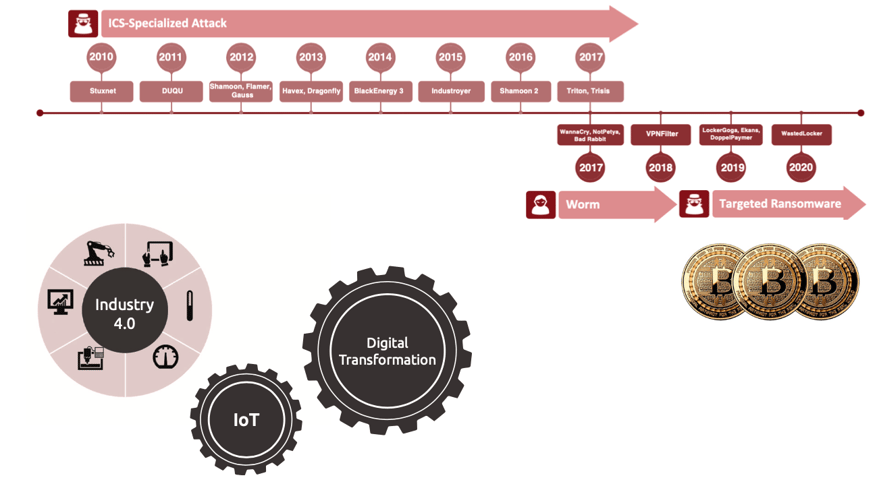

Unternehmen bieten als Reaktion auf größere Cybervorfälle Kopfgeldprogramme und Anreize für die Hinweise von Schwachstellen an. Der sprunghafte Anstieg der von 2016 auf 2017 identifizierten Schwachstellen - von 260 im Jahr 2016 auf 407 im Jahr 2017 - ist laut MITRE eine organisatorische Reaktion auf Vorfälle im Zusammenhang mit der Ransomware WannaCry. Als die WannaCry-Ransomware im Mai 2017 aktiviert wurde, gerieten Zehntausende von Systemen, auf denen nicht die neuesten Microsoft-Sicherheitspatches installiert waren, umgehend in ihre Fänge.

Andere Formen von Ransomware, die in die Fußstapfen von WannaCry traten, basierten ebenfalls auf der SMB-Protokollschwachstelle EternalBlue. Angriffe, die auf dieser Schwachstelle basierten, hatten verheerende Auswirkungen auf Arbeitsplätze mit Legacy- und EoS-Systemen. Nach dem Chaos, das WannaCry und seine EternalBlue-basierten Geschwister im Jahr 2017 angerichtet haben, bekamen industrielle Steuerungssysteme - die häufig Legacy- und End-of-Service-Versionen von Windows verwendeten - eine Menge Aufmerksamkeit von Forschern. Das neu erkannte Cyber-Risiko für die Betriebstechnologie ließ den Cybersicherheitsmarkt aufhorchen.

Deutliche Zunahme der Schwachstellen ab 2020

Der sprunghafte Anstieg von 2019 auf 2020, mit 687 CVEs im Jahr 2020 (15,5 % aller seit 2010 in Hinweisen identifizierten Schwachstellen), hängt höchstwahrscheinlich mit dem Ausbruch der COVID-19-Pandemie zusammen. Die Pandemie führte zu einer raschen Verbreitung und Weiterentwicklung von Technologien für remotes Arbeiten. Eine große Anzahl von Ressourcen wurde zudem stärker als je zuvor ins Internet verlagert. Dadurch waren viele bislang unentdeckte Schwachstellen viel leichter zu finden - sowohl von Angreifern als auch von Forschern.

Im Jahr 2021 schließlich werden 1255 Schwachstellen in Sicherheitshinweisen identifiziert, was 28,3% der Gesamtzahl der seit 2010 in Hinweisen identifizierten CVEs entspricht. Dies ist bei weitem der größte Zuwachs von Jahr zu Jahr, der in bisherigen Erhebungen zu verzeichnen war. Dieses Wachstum wird durch besorgniserregende Entwicklungen in der Cyberkriminalität angetrieben, und lässt darauf schließen, dass die Cybersicherheit im Bereich der Betriebstechnologie auch im Jahr 2022 im Mittelpunkt stehen wird und die Zahlen weiterhin ansteigen werden.

ICS-Cyber-Angriffserwartungen für 2022

Die Aufdeckung von Schwachstellen und ihre Bekanntgabe in Form von Sicherheitshinweisen wird primär von vier Faktoren vorangetrieben: Angreifern (die Cybervorfälle verursachen), Regierungen (die Vorschriften erlassen), Organisationen (die Belohnungen und Kopfgelder aussetzen) und denjenigen, die zur Aufdeckung von Schwachstellen beitragen (zum Beispiel durch entsprechende Forschung). Die Anzahl der in den Hinweisen des ICS-CERT behandelten Schwachstellen ist ein direkter Indikator für die Aufmerksamkeit, die dieser Branche zuteil wird.

Trend Micro prognostiziert, dass Angriffe auf die Lieferkette auch im Jahr 2022 ein wichtiger Trend sein werden. Angreifer erhöhen den Druck auf die Beteiligten mit einer Methode, die als "vierfache Erpressung" bekannt geworden ist: Lösegeld für kritische Daten des Opfers verlangen, die Drohung, diese Daten preiszugeben und die Sicherheitsverletzung zu veröffentlichen, die Drohung, sich an die Kunden des Opfers zu wenden, und der Angriff auf die Lieferkette oder die Lieferanten des Opfers.

Die von US-Präsident Joe Biden im Mai 2021 erlassene Durchführungsverordnung "Improving the Nation's Cybersecurity" (Verbesserung der Cybersicherheit der Nation) befasste sich speziell mit der Zunahme von Angriffen auf die Lieferkette als große Gefahr für die nationale Infrastruktur. Mit diesem Erlass begann die US-Regierung mit der Einführung von Vorschriften zur Verhinderung solcher Angriffe. Eine der wichtigsten Änderungen war die Einführung einer Vorschrift, wonach Software Bills of Materials (SBOMs) für jeden damit verbundenen Austausch bereitgestellt werden müssen. Diese SBOMs werden voraussichtlich entscheidende Dokumente sein, wenn es darum geht, die Cyberabwehr in der Industrie zu verbessern und Angriffe auf die Lieferkette zu verhindern.

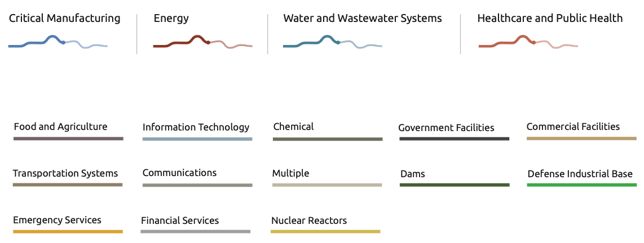

Im Jahr 2021 identifizierte CVEs verglichen nach betroffenem Sektor

| Einer der Schlüsselfaktoren, der zum Schutz von Industriesektoren beiträgt, ist das besondere Interesse von Forschern an diesen Sektoren, welches auf die Möglichkeit, Geld oder Ruhm zu erlangen (z.B. in Form von Kopfgeldern) zurückzuführen ist. Der erste vollständig auf ICS ausgerichtete Hacking-Wettbewerb, Pwn2Own Miami der Zero Day Initiative, wurde im Januar 2020 gestartet. Während die kritische Fertigungsindustrie weit vorne liegt, wurde auch ein Anstieg bei CVEs beobachtet, die mehrere Sektoren betreffen. Es wird davon ausgegangen, dass Angreifer und Forscher in den Jahren 2022 oder 2023 ein größeres Interesse an dieser Art von Sicherheitslücken haben werden, da sie genutzt werden können, um mehrere Sektoren gleichzeitig zu schädigen. Wenn ein Angreifer nur eine einzige Sicherheitslücke in dieser Gruppe ausnutzt, kann er auf einfachere Weise verschiedene Arten von Arbeitsplätzen in verschiedenen Sektoren stören. |

|

Zusammenfassung

Die Zunahme der im Jahr 2021 entdeckten Sicherheitslücken und der ICS-CER-Sicherheitshinweise stehen in direktem Zusammenhang mit der Menge an Arbeit, die Sicherheitsspezialisten leisten werden müssen, um die Cybersicherheit in Betriebsstätten zu gewährleisten. Obwohl SBOMs als möglicher neuer Standard für die Behebung von Sicherheitslücken an Arbeitsplätzen vorgestellt wurden, sind derzeitige Mittel zur Dokumentation von CVEs vermutlich noch nicht umfassend genug, um dies vollständig zu unterstützen. Es dürfte somit derzeit schwierig sein, absolut sicher sein zu können, dass jede Sicherheitslücke verfolgt und bekämpft wird.

Quellen:

https://documents.trendmicro.com/assets/rpt/rpt-toward-a-new-momentum-trend-micro-security-predictions-for-2022.pdf

TXOne Networks 2021 Cybersecurity Report