Dem Data Protection Trends Report 2023 zufolge waren 85% der Unternehmen in den vorangegangenen zwölf Monaten von mindestens einem Cyberangriff betroffen - ein Anstieg gegenüber 76% im Vorjahr.

In der Umfrage wurde nach den Auswirkungen von Ransomware auf ihre Umgebungen sowie nach den künftigen IT-Strategien und Datenschutzinitiativen gefragt.

Während die Analysten für das Jahr 2023 ein Wachstum der gesamten IT-Ausgaben zwischen 4,5% und 5,4% prognostizieren, erwarten die Befragten in dieser Umfrage, dass ihre Budgets für Cybersicherheit (Prävention) im Jahr 2023 um 5,6% und ihre Budgets für Datenschutz (Abhilfe) um 5,5% steigen werden.

Wie gut sind die Cyber- und Backup-Teams aufeinander abgestimmt?

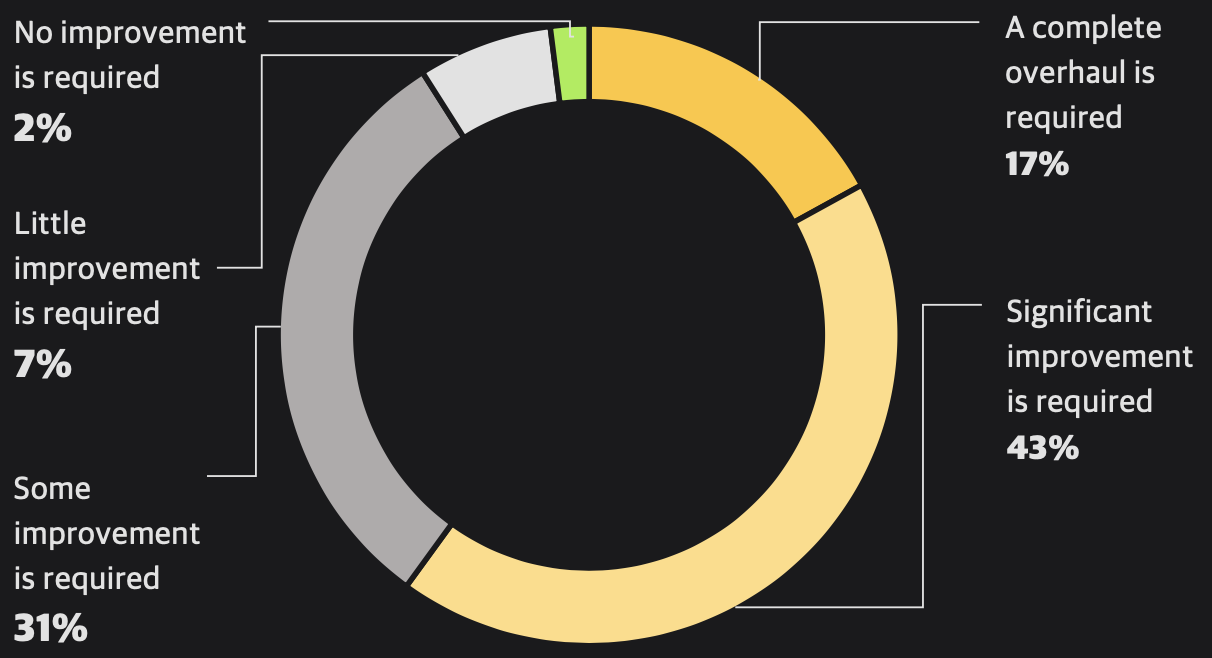

60% der Unternehmen müssen ihre Backup- und Cyber-Teams erheblich oder vollständig überarbeiten. Viele Unternehmen sagen zwar, dass "Ransomware eine Katastrophe ist", und beziehen daher Cyberangriffe in ihre Business Continuity- oder Disaster Recovery-Planung (BC/DR) ein, aber die tatsächliche Interaktion zwischen den Teams lässt zu wünschen übrig.

Eine der konsistenten Erkenntnisse dieser Untersuchung während der letzten zwei Jahre war, dass die Stellen, die den Herausforderungen von Cyber-Ereignissen am nächsten stehen, oft am wenigsten zufrieden mit der Zusammenarbeit zwischen den Teams sind.

Zu denjenigen, die der Meinung sind, dass die Ausrichtung ihrer Teams entweder "erheblich verbessert" oder "komplett überarbeitet" werden muss, gehören:

- 70 % der Backup-Administratoren

- 59 % der Sicherheitsexperten

- 62 % der IT-Betriebsleiter

- 51 % der CISO oder IT-Führungskräfte

Wie viele Verbesserungen sind Ihrer Meinung nach erforderlich, damit die IT-Sicherungsteams Ihrer Organisation und die Cybersicherheitsteams

vollständig aufeinander abgestimmt sind?

Was sollte ein Playbook für die Reaktion auf Zwischenfälle enthalten?

Das gängigste Element eines Reaktionsplans für Zwischenfälle ist ein gutes Backup. 87% der Unternehmen verfügen über ein Risikomanagementprogramm, das ihren Sicherheitsfahrplan oder ihre Sicherheitsstrategie bestimmt. Allerdings sind nur 35% der Meinung, dass ihr Programm gut funktioniert, während 52% versuchen, ihre Situation zu verbessern, und die restlichen 13% noch nicht einmal ein Programm haben.

Unabhängig davon, wie Sie Ihr Programm oder Team nennen, das mit der Planung von Cyber-Ereignissen und der Vorbereitung des Umgangs des Unternehmens mit diesen Ereignissen betraut ist, sind dies die häufigsten Elemente des "Playbooks" zur Vorbereitung auf einen

Cyberangriff:

Saubere Sicherungskopien, von denen man annehmen kann, dass sie Daten enthalten, die gegen Angriffe "überlebensfähig" sind und keinen bösartigen Code enthalten.

Wiederkehrende Überprüfung der Wiederherstellbarkeit der Backups.

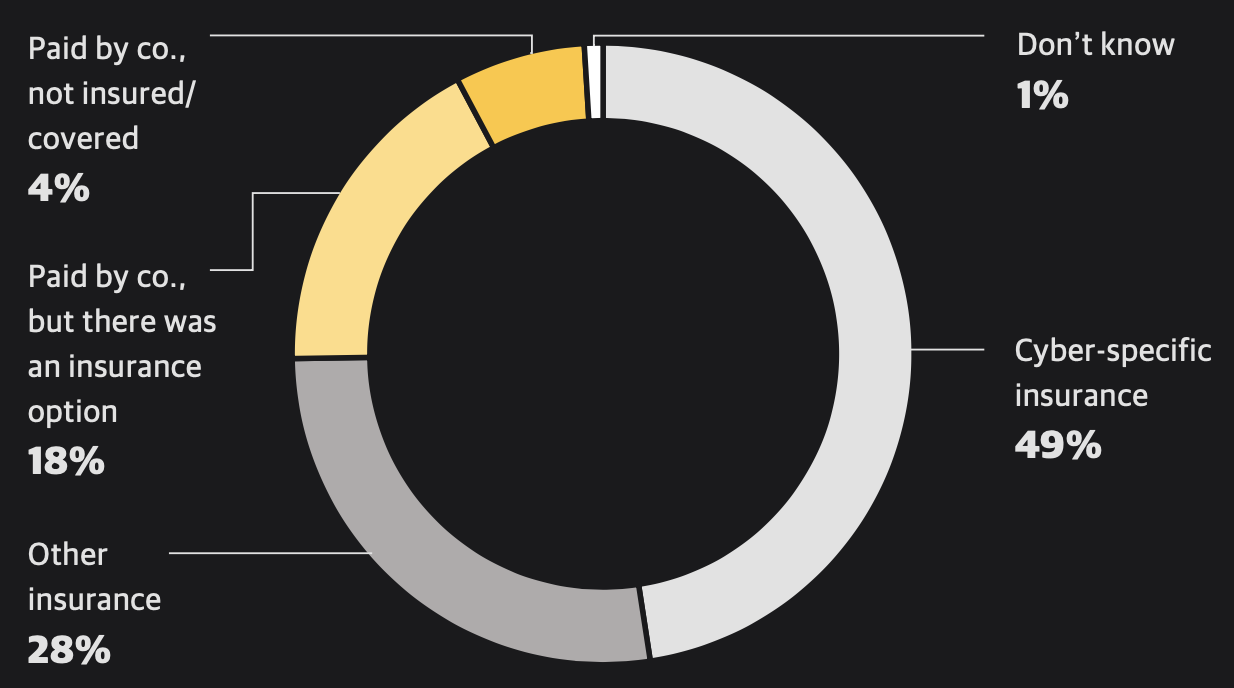

Wie wurde das Lösegeld bezahlt?

77% der Lösegelder wurden von einer Versicherung bezahlt - das wird jedoch immer schwieriger und teurer. Im Jahr 2022 war die Zahlung des Lösegelds über eine Versicherung für 96% der Cyber-Opfer eine Option, wobei die Hälfte aller Befragten eine cyberspezifische Versicherung nutzte.

Interessanterweise nutzten 28% der Befragten eine nicht cyberspezifische Versicherung, während sich 18% dafür entschieden, die ihnen zur Verfügung stehende Versicherung nicht zu nutzen. Diese Optionen könnten zunehmend zur Norm werden, wenn Versicherungen teurer oder weniger verfügbar werden - ähnlich wie bei Häusern, die aufgrund der zunehmenden Häufigkeit von Stürmen keine Hochwasserversicherung abschließen können.

Tatsächlich gaben 21% der Unternehmen an, dass Ransomware nun ausdrücklich von ihren Policen ausgeschlossen ist. Bei denjenigen, die eine Cyber-Versicherung abgeschlossen haben, gab es bei der letzten Vertragsverlängerung Änderungen:

- 74% verzeichneten höhere Prämien

- 43% erlebten eine Erhöhung der Selbstbeteiligung

- 10% erfuhren eine Reduzierung der Versicherungsleistungen

Hat die Zahlung des Lösegelds die Wiederherstellung ermöglicht?

80% der Opfer zahlten das Lösegeld, aber viele konnten sich trotzdem nicht davon erholen. Die richtige Antwort sollte lauten: "Wir haben nicht gezahlt, da wir unsere Daten wiederherstellen konnten", aber nur 16% der Unternehmen haben so geantwortet, was ein leichter Rückgang gegenüber den 19% in der letztjährigen Umfrage ist.

Es ist erwähnenswert, dass 41% der Unternehmen eine "Nicht zahlen"-Richtlinie haben, während 43% der Unternehmen keine Richtlinie haben, ob sie zahlen oder nicht. Trotzdem haben 80% gezahlt.

Obwohl 80% der Befragten zugaben, das Lösegeld bezahlt zu haben, konnte ein Viertel von ihnen ihre Daten auch nach der Zahlung des Lösegelds nicht wiederherstellen.

Es gibt zwei wahrscheinliche Gründe, warum das Lösegeld gezahlt wurde:

- Das Lösegeld wurde mit Versicherungsgeldern bezahlt und nicht von der Organisation.

- Die Backup-Repositories waren ebenfalls von dem Cyberangriff betroffen, so dass keine Wiederherstellungsoption möglich war.

Wie viele Daten waren von dem von dem Cyberangriff betroffen?

45% der Produktionsdaten waren von einem Cyberangriff betroffen. Dies entspricht leider der letztjährigen Statistik von 47%, und es gibt keinen Grund anzunehmen, dass zukünftige Angriffe nicht zu einem ähnlich katastrophalen Ausmaß an Datenverlusten oder -beeinträchtigungen führen werden.

Im Durchschnitt gaben die Unternehmen an, dass 45% ihrer Produktionsdaten von dem Cyberangriff betroffen waren. Im Extremfall war bei 25 % nur ein kleiner Teil (<20%) der Daten betroffen, während bei 14% fast alle Daten (>80%) von dem Angriff betroffen waren.

Leider waren nur 66% der betroffenen Daten wiederherstellbar. Dies bedeutet, dass 15% der Produktionsdaten der Unternehmen unwiederbringlich verloren waren.

Parallel dazu wurden die Opfer von Cyberangriffen auch nach ihrer Zuversicht vor und nach dem Angriff befragt. Im Nachhinein sahen sich nur 59% als "vorbereitet" an - und selbst dann waren die Ergebnisse nicht sehr abhängig davon, wie stark sich der Angriff auswirkte.

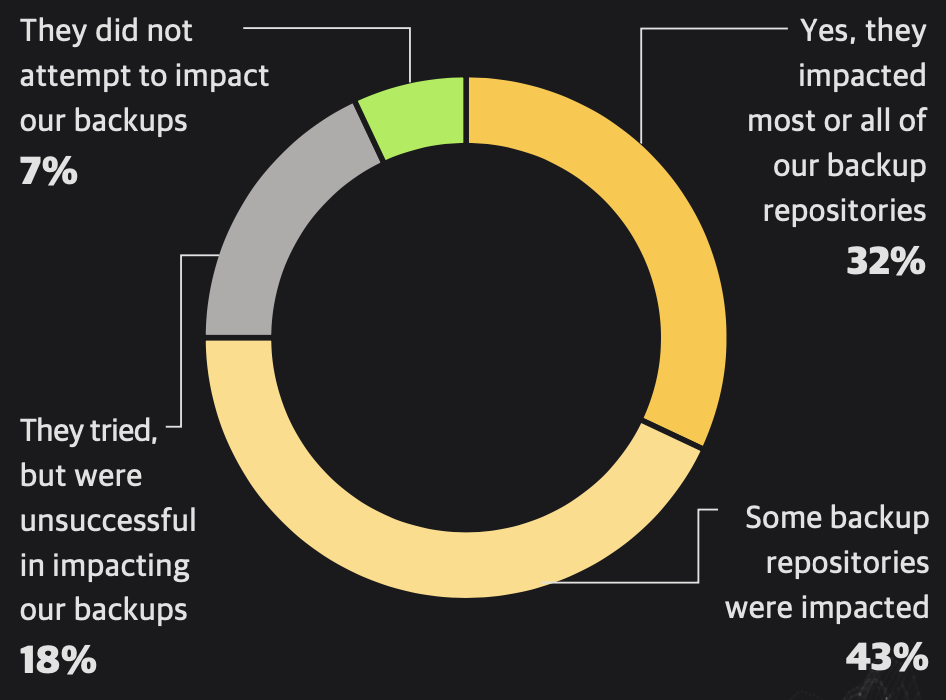

Wie oft überfallen die Cyberkriminellen die Backup-Repositories?

Bei 75% der Angriffe konnten Cyberkriminelle die Backup-Repositories angreifen. Anders ausgedrückt: Jedes vierte Unternehmen hatte Backups, die es wiederherstellen konnte. Das ist ein Rückgang gegenüber dem letzten Jahr, als jedes dritte Unternehmen überlebensfähige Backups hatte.

Tatsächlich zielten bösartige Akteure bei mindestens 93% der Angriffe im Jahr 2022 auf die Backup-Repositories ab, was fast identisch mit den 94% der Repositories ist, die 2021 angegriffen wurden.

Die Befragten, die angaben, dass "einige", "die meisten" oder "alle" ihrer Repositories betroffen waren, zeigen, dass im Durchschnitt 39% der Backup-Repositories betroffen waren.

Die Kombination dieser Statistiken zeigt:

- eine 75% Wahrscheinlichkeit, dass Backup-Repositories betroffen sind

- dass - wenn sie betroffen sind - 39% der Repositories unbrauchbar sind

- dass etwa ein Drittel (29%) der Wiederherstellungen nicht durchführbar ist

Hat der Bedrohungsakteur im Rahmen des Ransomware-Angriffs versucht, Backup-Repositories zu ändern/löschen?

Wie lange dauert es, um sich von einem Cyberangriff zu erholen?

Unternehmen müssen mit mindestens 3 Wochen (pro Überfall) rechnen, um sich zu erholen - nach der Triage. Wie jede Katastrophe braucht auch die Wiederherstellung einer großen Anzahl von IT-Systemen Zeit. Die Teilnehmer an der Umfrage schätzten, dass sie 3,3 Wochen brauchten, von dem Zeitpunkt an, an dem sie ernsthaft damit begannen, bis sie ihre Wiederherstellungsbemühungen als im Wesentlichen "abgeschlossen" betrachteten. ABER es gab einen entscheidenden Vorbehalt:

Wenn man sich von einem Brand erholt, beginnt man sofort mit der Wiederherstellung der verbrannten Server.

Wenn man sich von einer Überschwemmung erholt, beginnt man sofort mit der Wiederherstellung der nassen Server.

In beiden Fällen wird darauf vertraut, dass die letzten bekannten Backups oder Replikate sofort mit der Wiederherstellung beginnen.

Doch bei der Wiederherstellung nach einem Ransomware-Befall vergeht eine unvorhersehbare Zeitspanne:

- um zu identifizieren, welche Server infiziert sind

- um festzustellen, ob die Backup-/Replica-Versionen nicht auch betroffen sind oder Malware wieder einschleppen könnten

Erst wenn diese Kriterien erkannt wurden, kann mit der Wiederherstellung begonnen werden, was durchschnittlich mehr als 3 Wochen dauert.

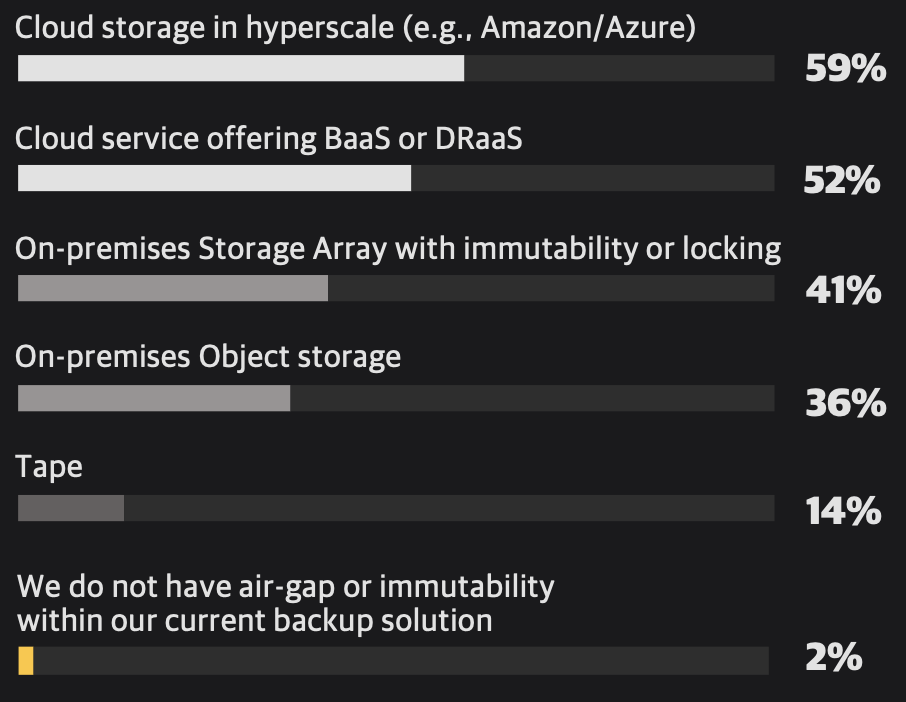

Wo speichern Organisationen unveränderliche Daten?

82% nutzen unveränderliche Clouds, 64% unveränderliche Festplatten, und Tape ist auch 2023 noch gefragt. Nur 16% waren in der Lage, die Daten wiederherzustellen, anstatt das Lösegeld zu zahlen. Dazu mussten sie über wiederherstellbare Daten in den Repositories verfügen.

Weniger als 25% der Opfer gaben an, dass ihre Sicherungsspeicher nicht von dem Angreifer betroffen waren. Der Weg dorthin ist die Unveränderlichkeit oder das Air Gapping, so dass die Backup-Repositories von Cyberkriminellen nicht missbraucht werden können.

Im Jahr 2023 werden nur 2% der Unternehmen keine Unveränderbarkeit in mindestens einer Ebene ihrer Backup-Lösung haben. Viele berichten sogar

, dass sie Unveränderbarkeit oder Air Gap über mehrere Ebenen hinweg haben. Im Jahr 2023 ist es durchaus möglich, dass Backup-Daten über ihren gesamten Lebenszyklus hinweg unveränderlich sind, einschließlich kurzfristiger Festplatten, BC/DR-fähiger Clouds und langfristiger Tape-Speicherung.

Wie verhindert man eine erneute Infektion während der Wiederherstellung?

56% der Unternehmen laufen Gefahr, während der Wiederherstellung erneut infiziert zu werden. Auf die Frage, wie sie sicherstellen, dass die Daten während der Wiederherstellung "sauber" sind, gaben 31% der Befragten an, dass sie sich auf unveränderliche Repositories verlassen - was zwar eine bewährte Praxis ist, aber keine Garantie für "saubere" Daten darstellt.

Die obere Grafik zeigt, welche Arten von unveränderlichem Speicher im Jahr 2023 verwendet werden. Außerdem erklärten 44% der Befragten, dass sie eine Art Staging durchführen, um die Daten aus den Backup-Repositories vor der Wiedereinführung in die Produktionsumgebung erneut zu scannen.

Leider bedeutet dies, dass 56% der Unternehmen das Risiko einer erneuten Infektion der Produktionsumgebung eingehen, da sie keine Möglichkeit haben, saubere Daten während der Wiederherstellung sicherzustellen.

Wo planen Unternehmen, sich von Cyberangriffen und anderen Katastrophen zu erholen?

71 % würden sich in einer Cloud wiederherstellen, 81 % würden ein Rechenzentrum nutzen. Wie bei jeder BC/DR-Strategie lautet eine der wichtigsten IT-Entscheidungsfragen: "Wohin werden die Server wiederhergestellt?", was sowohl cloudbasierte als auch Rechenzentrumsinfrastrukturen einschließt.

Bei einem Brand oder einer Überschwemmung wird davon ausgegangen, dass das ursprüngliche Rechenzentrum nicht mehr verfügbar ist. Bei Cyberangriffen besteht die Möglichkeit, das vorhandene Rechenzentrum (mit neuen Servern) oder sogar die ursprünglichen Server (die gelöscht wurden) zu nutzen; dies ist jedoch nicht immer möglich, je nachdem, ob die ursprünglichen Server oder die Einrichtung von den Strafverfolgungsbehörden beschlagnahmt wurden oder andere forensische Maßnahmen erforderlich sind.

Im Jahr 2023 war die am häufigsten erwartete Alternative für die Wiederherstellung von Ransomware in großem Umfang eine in der Cloud gehostete Infrastruktur, dicht gefolgt von verwalteten Disaster-Recovery-as-a-Service-Plattformen (DRaaS). Dies ist sinnvoll, wenn man bedenkt, dass ein hoher Prozentsatz der Unternehmen beabsichtigt, Cloud-Repositories als unveränderliche Wiederherstellungsquelle zu nutzen.

Die meisten Unternehmen sind flexibel:

- 19% planen nur eine Wiederherstellung in einer Cloud

- 29% planen nur die Wiederherstellung auf Servern vor Ort

- 52% haben Pläne, die sowohl Cloud- als auch On-Premise-Wiederherstellungsoptionen umfassen

Zusammenfassung

Diese Analyse umfasst die Meinungen von 1.200 unvoreingenommenen Organisationen, die im Jahr 2022 von mindestens einem Cyberangriff betroffen waren:

Im Gegensatz zu potenziellen Naturkatastrophen wie Feuer oder Überschwemmung, ist die Gefahr eines Cyber-Angrifss viel wahrscheinlicher, als nur möglich. Und wenn man bedenkt, dass ein Unternehmen im Durchschnitt bei jedem Angriff mit dem Verlust von 15% ihrer Produktionsdaten rechnen muss, ist es nicht überraschend, dass die Investitionen in die Prävention von Cyberangriffen und in Verfahren und Technologien zur Behebung von Sicherheitslücken stark zunehmen und eine höhere Priorität erhalten.

Anders ausgedrückt: Ein sicheres Backup ist die einzige Alternative zur Zahlung des Lösegelds. Basierend auf den Erkenntnissen aus den 1.200 Angriffserfahrungen in dieser Umfrage setzen die meisten Unternehmen heute einige Schlüsseltechnologien ein, um sich auf den nächsten Angriff vorzubereiten:

- Unveränderliche Speicherung auf Festplatten und in Clouds sowie Air-Gapped-Medien, um die Wiederherstellbarkeit von Daten zu gewährleisten.

- Stufenweise Wiederherstellung, um eine erneute Infektion während der Wiederherstellung zu verhindern

- Hybride IT-Architekturen für die Wiederherstellung der Server auf alternativen Plattformen wie bei jeder anderen BC/DR-Strategie

Über die Studie

Um die Vorkehrungen und die Wiederherstellungsmöglichkeiten bei Cyberangriffen besser zu verstehen, führte ein unabhängiges Forschungsunternehmen eine Blindumfrage unter 1.200 unvoreingenommenen IT-Führungskräften durch, deren Unternehmen mindestens einen Ransomware-Angriff im Jahr 2022 erlitten haben. Vertreten waren Unternehmen aller Größen aus 14 verschiedenen Ländern in APJ, EMEA und Nord- und Südamerika.

Dies ist die zweite jährliche Umfrage von Unternehmen, die Opfer von Cyberangriffen wurden, mit dem Schwerpunkt, die Ansichten von vier verschiedenen Rollen zu vergleichen, die an der Cybervorbereitung und/oder -abwehr beteiligt sind:

- 37% Sicherheitsfachleute

- 21% CISO oder andere IT-Verantwortliche

- 21% IT-Operations-Generalisten

- 21% Backup-Administratoren

Den letztjährigen Ransomware-Trends Report finden Sie hier. Warum eine schnelle Wiederherstellung sicherer ist als eine Lösegeldzahlung erfahren Sie in diesem Blog-Artikel.

Quellen: Veeam: 2023 Global Report. Ransomware Trends. (aufgerufen am 11.12.23)