Den Großteil ihrer Existenz konzentrierten sich Cybersicherheitsprodukte in erster Linie darauf, bösartigen Code daran zu hindern, auf Computer zu gelangen. Was als Hobbyprojekt zur Beseitigung lästiger Viren auf Disketten begann, hat sich zu einer Multimilliarden-Dollar-Cybersicherheitsindustrie entwickelt, deren Ziel es ist, die mit dem Internet verbundenen Maschinen der modernen Welt zu schützen.

Die Einsicht, dass Prävention jedoch nicht in vollem Maß darstellbar ist, verwandelte sich im letzten Jahrzehnt immer mehr in provokative Kapitulation, die Unvollkommenheit mit Zwecklosigkeit verwechselte. Dies führte zu einer dringend benötigten raschen Weiterentwicklung der Aufdeckungsfähigkeiten von Cyber Angriffen. Das Motto "Eine Unze Prävention ist ein Pfund Heilung wert." war noch nie so wichtig wie heute, vor allem in einer Zeit, in der ein einziger Computer, der unerwünschte Befehle ausführt, Kriminellen die Möglichkeit bietet, ganze Branchen zu erpressen.

Die Zukunft von Ransomware

Ransomware hat sich als wichtiger Bestandteil des cyberkriminellen Ökosystems etabliert. Als eine der potenziell schädlichsten und kostspieligsten Arten von Malware ist Ransomware nach wie vor die gefürchtetste Art von Angriff. Zu Beginn des Jahres 2022 gibt es keine Anzeichen für eine Abnahme von Ransomware, obwohl dieses Geschäftsmodell einige Veränderungen erfahren hat, die wahrscheinlich auch im kommenden Jahr anhalten und sogar noch zunehmen werden.

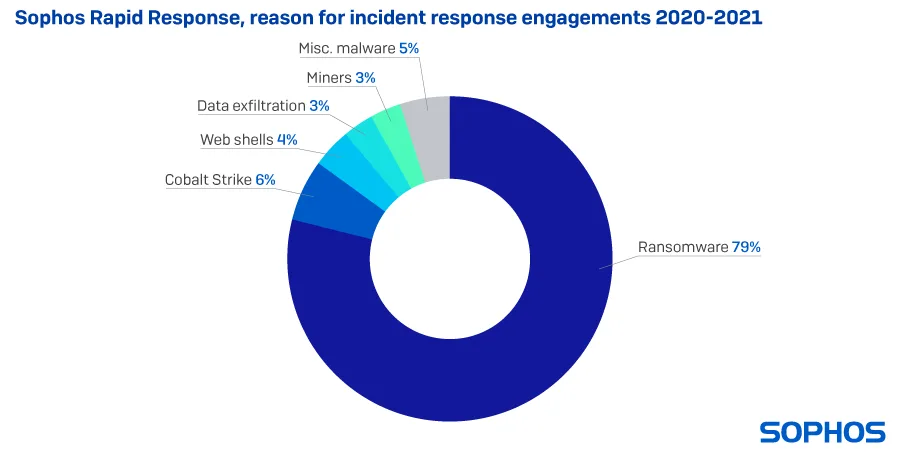

In den letzten 18 Monaten wurde das Sophos Rapid Response Team zu Hunderten von Fällen von Ransomware-Attacken gerufen, um diese zu untersuchen und zu beheben. Ransomware ist natürlich nicht neu, aber die Ransomware-Landschaft hat sich in diesem Zeitraum erheblich verändert: Die Ziele haben sich auf immer größere Organisationen verlagert, und das Geschäftsmodell, das die Mechanismen der Angriffe bestimmt, hat sich verändert.

Die größte beobachtete Veränderung ist der Wechsel von "vertikal orientierten" Bedrohungsakteuren zum Modell Ransomware-as-a-service. Die Angreifer entwickeln keine eigene maßgeschneiderte Ransomware mehr, um damit Unternehmen anzugreifen. Vielmehr vermieten sie die Nutzung dieser Ransomware an Spezialisten für die Art von virtuellem Einbruch vermietet, die andere Fähigkeiten als die der Ransomware-Entwickler erfordert. Dieses Ransomware-as-a-Service (oder RaaS)-Modell hat die Cyber-Landschaft in einer unvorhersehbaren Weise verändert.

Wenn beispielsweise ein und dieselbe Gruppe ihre eigene Ransomware entwickelt und damit angreift, wenden sie meist einzigartige und unverwechselbare Angriffsmethoden an. Die eine Gruppe könnte sich auf die Ausnutzung anfälliger Internetdienste wie Remote Desktop Protocol (RDP) spezialisieren. Eine weitere Gruppe wiederum könnte den Zugang zu einem Unternehmen "kaufen", das zuvor von einer anderen Malware-Gruppe kompromittiert wurde. Doch im Rahmen des RaaS-Modells sind all diese Unterscheidungen in den Feinheiten der Angriffsmethoden durcheinander geraten. Das erschwert es den Einsatzkräften, genau zu erkennen, wer hinter einem Angriff steckt.

Sophos ist der Ansicht, dass das RaaS-Geschäftsmodell auch im Jahr 2022 und darüber hinaus die Bedrohungslandschaft für Ransomware-Angriffe dominieren wird. Ein Grund dafür ist, dass dieses Modell es Experten ermöglicht, ihre Ransomware weiter zu entwickeln und zu verbessern. Und die Experten für Angriffe mit "Erstzugang" können sich immer intensiver auf ihre Aufgabe konzentrieren. Die Vergangenheit hat gezeigt, dass RaaS-Bedrohungsakteure neue Wege gefunden haben, um in immer besser geschützte Netzwerke einzudringen. Es ist zu erwarten, dass sie im kommenden Jahr weiter in diese Richtung drängen werden.

Ausweitung der Erpressung

Ransomware ist nur so gut wie Ihre Backups. Der Wahrheitsgehalt dieser Aussage wurde zur Grundlage für eine der verheerendsten "Innovationen", die einige an Ransomware-Schemata beteiligte Bedrohungsakteure in den letzten Jahren eingeführt haben: die Zunahme von Erpressung bei Ransomware-Angriffen. Immer mehr großen Unternehmen wurde klar, dass Ransomware-Angriffe zwar kostspielig sind, aber auch ohne Lösegeldzahlung vereitelt werden können. Das ist aber nur möglich, wenn das Unternehmen gute Backups der von den Angreifern verschlüsselten Daten aufbewahrt und schnell reagieren kann. Wenn beispielsweise nur die Daten eines Tages verloren gingen, wäre dies ein überschaubarer Verlust, den das betroffene Unternehmen durchaus verkraften könnte. Es könnte die Daten aus den Backups wiederherstellen, anstatt das Lösegeld zu zahlen.

Ransomware-Gruppen machten sich hingegen die Tatsache zunutze, dass die durchschnittliche "Verweildauer" (in der sie Zugriff auf das Netzwerk eines Zielunternehmens haben) Tage bis Wochen betragen kann. So nutzen sie diese Zeit zu, um die Geheimnisse eines Unternehmens zu entdecken - und alles Wertvolle selbst in einen Cloud-Backup-Dienst zu verschieben. Wenn der Ransomware-Angriff dann zuschlägt, wird eine zweite Drohung hinzugefügt: Zahlen Sie oder wir geben Ihre sensibelsten internen Dokumente, Kundeninformationen, Quellcode, Patientendaten usw. für die Welt frei.

Dieser hinterhältige Schachzug hat Ransomware-Angreifern wieder auf die Füße geholfen. Große Unternehmen müssen nicht nur mit einer Gegenreaktion ihrer Kunden rechnen. Sie könnten zudem auch das Datenschutzrecht - wie die europäischen Datenschutz-Grundverordnung (GDPR) - verletzen, wenn sie die Freigabe personenbezogener Daten von Kunden sowie den Verlust von Geschäftsgeheimnissen an Wettbewerber nicht verhindern. Anstatt die regulatorischen Folgen (oder den fallenden Aktienkurs) einer solchen Offenlegung zu riskieren, haben sich viele der betroffenen Unternehmen deshalb dafür entschieden, das Lösegeld zu zahlen (oder von ihrer Versicherungsgesellschaft zahlen zu lassen). Den Angreifern stand es damit jedoch weiterhin frei, mit den sensiblen Daten nach Belieben zu verfahren.

Sicherheit und künstliche Intelligenz im Jahr 2022 und darüber hinaus

Im Jahr 2021 wurden KI-Technologien, die noch vor kurzem als bahnbrechend galten (z. B. künstliche Intelligenz, die realistische, aber völlig gefälschte Bilder und Texte erzeugt) auch für nicht fachkundige Entwickler zugänglich. Dies machte auch den Weg für Cyberangreifer frei, sie in das Lexikon der Täuschungstaktiken aufzunehmen.

Seit den 2010er Jahren haben die Durchbrüche in der neuronalen Netzwerk- und Sprachtechnologie die Art und Weise, wie wir defensive Cybersicherheit praktizieren, grundlegend verändert. So verwenden die meisten Sicherheitsanbieter heute von Bildverarbeitung und Sprache inspirierte neuronale Netzwerktechnologien, um Bedrohungen zu erkennen.

In diesem Jahr haben wir einen weiteren Beweis dafür gesehen, dass die neuronale Netzwerktechnologie weiterhin alte und neue Bereiche der Cyberabwehr verändern wird. Zwei Innovationen stechen dabei besonders hervor:

- Ein Team bei Google DeepMind hat eine bahnbrechende Lösung für die Vorhersage der dreidimensionalen Struktur von Proteinen aus Aufzeichnungen ihrer Aminosäuresequenzen entwickelt: AlphaMind. Eine Leistung, die weithin als positiver Umbruch in Biologie und Medizin anerkannt wurde. Die Übertragung dieser Art von Technologie auf den Sicherheitsbereich ist zwar noch nicht vollständig erforscht, aber der Durchbruch von AlphaFold deutet darauf hin, dass neuronale Netze - wie in der Biologie - einen Schlüssel zur Lösung von Problemen darstellen könnten, die in der Sicherheitsbranche einst als unlösbar galten.

- Ähnlich bemerkenswert sind die Durchbrüche, die Forscher bei der Anwendung neuronaler Netze zur Erzeugung von Quellcode erzielt haben. Forscher sowohl bei Google als auch bei OpenAI haben unabhängig voneinander herausgefunden, dass Forscher neuronale Netze nutzen können, um Quellcode auf der Grundlage unstrukturierter, natürlichsprachlicher Anweisungen zu erzeugen. Solche Demonstrationen deuten darauf hin, dass es nur eine Frage der Zeit ist, bis Angreifer neuronale Netze einsetzen, um die Kosten für die Generierung neuartiger oder sehr variabler Malware zu senken. Dies macht es auch zwingend erforderlich, dass Verteidiger den Einsatz von quellcodebewussten neuronalen Netzen untersuchen, um auch bösartigen Code besser zu erkennen.

Diese Entwicklungen führen zu einer zentralen Erkenntnis: Die KI-Revolution ist noch lange nicht vorbei.

Infrastruktur unter Beschuss

Mehr als in jedem anderen Jahr zuvor wurden wir 2021 gefühlt fast jede Woche mit einer großen Cyberattacke konfrontiert, die Tausende von großen Unternehmen oder Organisationen bedrohte. Vom SolarWinds-Hack und dem Ransomware-Angriff, der die Colonial Pipeline zur Schließung zwang, bis hin zu einem massiv störenden REvil-Ransomware-Angriff am Wochenende des 4. Juli in den USA schien die Infrastruktur ständig bedroht zu sein.

Da sich das Ökosystem der Cyberkriminalität vergrößert hat, konzentrieren sich die Bedrohungsakteure innerhalb dieses Ökosystems lieber auf eine kleine, einzelne Aufgabe, anstatt zu versuchen, die Rolle der "Alleskönner" zu übernehmen. Das Auftauchen der kriminellen Bande, die als "Initial Access Broker" (oder IABs) bekannt ist, ist ein Beweis dafür, wie der Fokus auf Spezialisierung die Bedrohungslandschaft verändert hat. Der "initial access" (Erstzugang), den diese Gruppe verkauft, dient als Einfallstor in große Unternehmensnetzwerke oder Organisationen.

Da Ransomware zur Haupteinnahmequelle der Untergrundwirtschaft geworden ist, sind IABs entstanden, die einen speziellen Service anbieten: sie beschaffen und verwalten Archive von Zugangsdaten zu Unternehmensnetzwerken und verkaufen diese an Ransomware-Gruppen, die auf einen schnellen (oder großen) Gewinn aus sind. Nahezu jede Art von Malware, mit Ausnahme von Ransomware, stiehlt in gewissem Maße Anmeldeinformationen für ihre Operationen. Selbst Malware, die in erster Linie nur dazu dient, andere Malware auf infizierte Computer zu übertragen, stiehlt Anmeldeinformationen von verschiedenen Stellen auf einem Computer. Dies geschieht täglich millionenfach auf der ganzen Welt, und IABs dienen als Clearingstelle für die von vielen Kriminellen gestohlenen Anmeldedaten, die dann an andere kriminelle Gruppen weiterverkauft werden.

Malware umgeht internationale Sanktionen

In der Welt des globalen Finanzwesens üben mehrere große Institutionen eine enorme Macht darüber aus, wie Einzelpersonen und sogar ganze Länder mit den komplexen Netzwerken interagieren können, über die Geld von einem Ort zum anderen bewegt und transferiert wird. Im Laufe der Jahrzehnte haben die Vereinten Nationen, die Europäische Union und das US-Finanzministerium Wirtschaftssanktionen verhängt, um Einzelpersonen, Gruppen und nationale Regierungen zu bestrafen, die sich an kriminellen Aktivitäten beteiligt und somit dem Rest der Welt geschadet haben.

Ransomware ist eine solche Aktivität, die im vergangenen Jahr endlich verstärkt unter die Lupe genommen wurde. Die hohen Kosten für Ransomware-Zahlungen haben die Wirtschaft vor allem nordamerikanischer und europäischer Länder belastet, und viele Ransomware-Ziele mussten sich mit astronomischen Forderungen nach Kryptowährung auseinandersetzen, die derzeit nicht mit den üblichen Wirtschaftssanktionen blockiert werden können.

Die im September 2021 von den USA angekündigten Sanktionen gegen die in Russland ansässige Kryptowährungsbörse SUEX OTC behaupten, dass 40 % der bekannten über die Börse abgewickelten Transaktionen dazu verwendet wurden, Geld an bekannte cyberkriminelle Gruppen zu überweisen, darunter mindestens acht Gruppen, die Ransomware-Kampagnen betreiben. Eine 2019 sanktionierte Ransomware-Gruppe, bekannt als Evil Corp, scheint zu versuchen diese Sanktionen zu umgehen, indem sie ihre Ransomware unter mehreren verschiedenen Namen vertreibt.

Über Sophos

Sophos ist ein britisches, international tätiges Unternehmen, welches Sicherheitssoftware entwickelt und vertreibt. Dies Umfasst Virenschutz, Datenschutz, Verschlüsselungssoftware, Schutz vor Spam, Phishing, Adware, Spyware und Schadprogrammen für den Unternehmensbereich sowie Universitäten und andere öffentliche Einrichtungen.

Quellen:

https://www.sophos.com/de-de/company

https://assets.sophos.com/X24WTUEQ/at/b739xqx5jg5w9w7p2bpzxg/sophos-2022-threat-report.pdf