Durch einen Hackerangriff wurden Anfang Juli weltweit tausende Firmen lahmgelegt, darunter auch deutsche Unternehmen, welche mit gerade mal 3,2% Infektionsversuchen jedoch nur einen geringen Anteil ausmachten. Jede vierte Attacke hingegen zielte auf die USA. Auch die schwedische Supermarktkette Coop wurde stark von dem Angriff getroffen. Hier fielen alle Kassensysteme aus, so dass auch noch vier Tage nach dem Angriff 250 der rund 800 Coop Filialen geschlossen bleiben mussten.

Was genau passiert ist

Verantwortlich für die Attacke ist die (vermutlich russische) Hackergruppe “REvil” - auch bekannt unter dem Namen Sodinokibi. Sie zählt zu den führenden Cybercrime-Banden und ist spezialisiert auf das Erpressen von Firmen, zu denen sie sich selbst oder durch ihre Affiliates Zugang verschaffen.

Der Angriff auf die Kaseya-Software erfolgte mittels eines Zero Day Exploits, also einem Angriff, der direkt an dem Tag erfolgt, an welchem die ausgenutzte Schwachstelle in der entsprechenden Software aufgedeckt wird. Die Schwachstelle wird also ausgenutzt, bevor sie vom Softwarehersteller gefunden und durch einen Fix geschlossen werden kann. So konnte “REvil” das Desktop-Management Tool VSA von Kaseya kapern und ein schadhaftes Update aufspielen, welches dann Tausende Kunden des Tech-Mangament-Anbieters infizierte.

Kaseya VSA ist bei so genannten Managed Service Providern (MSP) beliebt, die IT-Strukturen für jene Unternehmen bereitstellen, die diese Dinge lieber auslagern, als sie selbst zu betreiben. MSPs gelten als beliebtes Hacker-Ziel. Durch das Hacken eines MSP wird Zugang zu dessen gesamten Kundenstamm erlangt, vergleichbar mit dem Diebstahl des Generalschlüssels eines Bankmanagers.

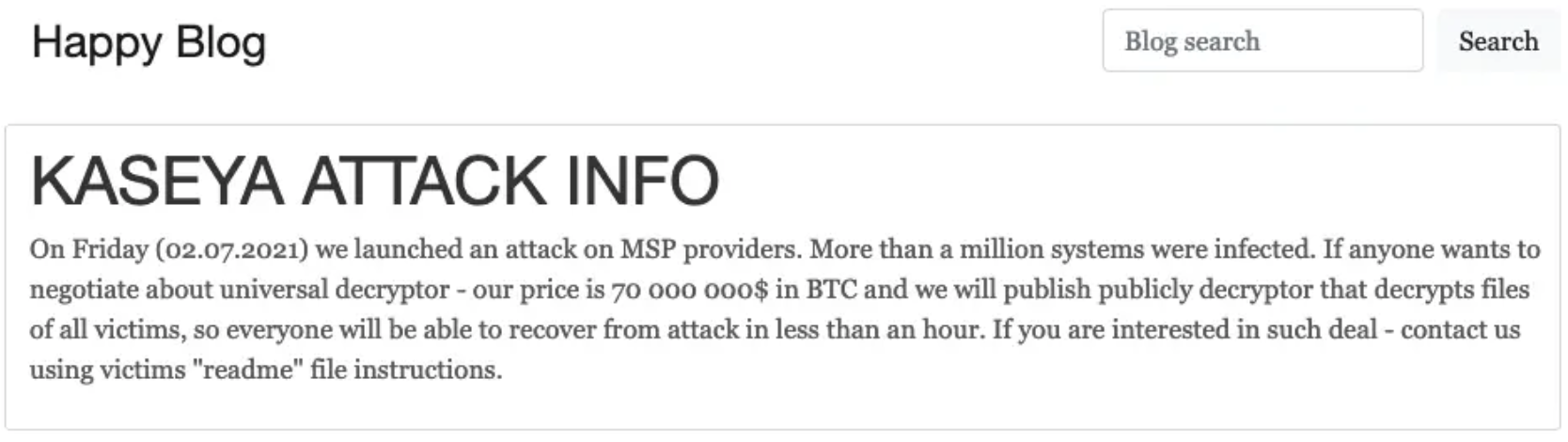

“REvil” übermittelte auf der Darknet-Seite Happy Blog ein Statement zum Angriff und kommunizierte die Lösegeldsumme von 70 Millionen US Dollar in Bitcoin an die Öffentlichkeit.

Wie können Sie sich schützen?

Schützen können sich von dieser Art von Exploit betroffene Unternehmen auf verschiedene Weise, zum Beispiel durch VLANs (Virtual Local Area Networks) zum Schutz der übermittelten Daten, durch den Einsatz von Firewalls und durch die Nutzung von sicheren WiFi-Systemen zum Schutz vor mobiler Schadsoftware. Betriebssysteme und Programme sollten zudem immer auf dem aktuellen Stand gehalten und Websites mit SSL (Security Socker Layer) verwendet werden, bei denen die zu übertragenden Daten zusätzlich verschlüsselt werden.

Die Websites im Darknet der mit Russland in Verbindung gebrachten Ransomware-Gang REvil, die für Angriffe auf Hunderte von Unternehmen weltweit verantwortlich gemacht wird, sind inzwischen offline gegangen. Hier finden Sie aktuelle Informationen zum Shutdown der REvil-Ransomware-Seiten.

Obwohl deutsche Unternehmen in diesem Fall vergleichsweise glimpflich davon kamen, steigt auch hierzulande die Zahl vergleichbarer Attacken, bei welchen Hacker ihre Opfer auf dem Umweg über externe Dienstleister attackieren, deutlich. Thomas Uhlemann, IT-Spezialist bei ESET in Jena mahnt: „Diese sogenannten ‚Supply-Chain‘-Angriffe, die in der digitalen ‚Lieferkette‘ von Unternehmen ansetzen, haben in den vergangenen Jahren dramatisch zugenommen“.

Umso wichtiger wird für Unternehmen der richtige Schutz ihrer Daten. Weitere Informationen zum Thema Ransomware und wie Sie Ihr Unternehmen davor schützen können finden Sie hier.

https://www.nau.ch/news/wirtschaft/hacker-verlangen-nach-attacke-auf-us-it-firma-kaseya-70-millionen-dollar-65959425

https://www.wiwo.de/technologie/digitale-welt/kaseya-attacke-wie-der-deutsche-feierabend-der-kaseya-attacke-zum-verhaengnis-wurde/27404374.html

https://www.kaspersky.de/resource-center/definitions/zero-day-exploit

https://www.wired.com/story/kaseya-supply-chain-ransomware-attack-msps/

https://www.tagesschau.de/wirtschaft/unternehmen/cyberangriff-loesegeld-101.

https://www.heise.de/news/Kaseya-Angriff-Cybercrime-Erpresser-fordern-70-Millionen-US-Dollar-6128705.html?wt_mc=rss.red.ho.ho.atom.beitrag.beitrag