Was ist Ransomware?

Der Begriff Ransomware steht für eine Spezies von Schadprogrammen, die den Zugriff auf Daten und Systeme einschränken oder ganz unterbinden. Für die Freigabe wird daraufhin ein Lösegeld (englisch: ransom) verlangt. Auch die Bezeichnung "Erpressungstrojaner" ist daher geläufig. Entweder sperrt ein solches Schadprogramm den kompletten Zugriff auf das System oder es verschlüsselt bestimmte Nutzerdaten. Besonders verbreitet ist Ransomware, die sich gegen Windows-Rechner richtet. Prinzipiell aber kann Ransomware alle Systeme befallen.

Ransomware ist kein neues Phänomen. Die ersten Ransomware-Angriffe traten bereits vor der Jahrtausendwende auf und gewannen seitdem stetig an Relevanz für Unternehmen. Ransomware-Bedrohungsakteure entwickeln sowohl ihre Technologie als auch ihre kriminellen Modus Operandi in immer schnellerem Tempo weiter. Immer mehr Ransomware-Gruppen befassen sich jetzt mit Datendiebstahl, um ihre Ziele mit Erpressung über die Freigabe sensibler privater Daten bedrohen zu können.

Da Ransomware-Gruppen mehr Aufwand in aktive Angriffe gegen größere Organisationen stecken, sind die von ihnen gefordererten Lösegelder stark angestiegen. Darüber hinaus scheinen verschiedene Gruppen von Bedrohungsakteuren bei Ransomware-Angriffen enger mit ihren Kollegen im kriminellen Untergrund zusammenzuarbeiten. Sie verhalten sich eher wie Kartelle der Internetkriminalität als unabhängige Gruppen. Auch können Ransomware-Angriffe, die früher Wochen oder Tage gedauert haben, inzwischen nur noch Stunden in Anspruch nehmen.

Werfen Sie auch einen Blick auf unseren Youtube-Kanal und die aktuellen Videos zum Thema "Ransomware".

“Alltägliche Bedrohungen” durch Ransomware

- Server-Plattformen, die sowohl unter Windows als auch unter Linux laufen, sind ein beliebtes Ziel für Angriffe und werden genutzt, um Unternehmen von innen heraus anzugreifen.

- Gängige Dienste wie RDP und VPN-Konzentratoren stehen weiterhin im Fokus von Angriffen auf den Netzwerkrand. Zudem nutzen Bedrohungsakteure RDP auch, um sich lateral innerhalb der angegriffenen Netzwerken zu bewegen.

- Selbst einfache Commodity-Malware kann zu größeren Einbrüchen führen, da immer mehr Malware-Familien zu “Content Distribution Networks” für andere Malware werden.

- Die Vernachlässigung eines oder mehrerer Aspekte der grundlegenden Sicherheitshygiene hat sich als Ursache für viele der schädlichsten Angriffe erwiesen.

Ransomware in Zeiten von COVID 19

Die derzeitige Coronapandemie verstärkt die Sorge vor weiteren Ransomware-Angriffen. Denn durch die stark ansteigende Zahl von Home-Office-Mitarbeitern hat sich die Angriffsfläche von Unternehmen enorm vergrößert. Die Arbeit von zu Hause aus bringt neue Herausforderungen mit sich, da der Sicherheitsbereich eines Unternehmens auf Tausende Heimnetzwerke ausgedehnt wird, die durch sehr unterschiedliche Sicherheitsniveaus geschützt sind.

Cloud computing (eine IT-Infrastruktur, die beispielsweise über das Internet verfügbar gemacht wird) hat die Anforderungen vieler Unternehmen an sichere Computing-Umgebungen erfolgreich erfüllt, birgt aber dennoch eigene Herausforderungen. Diese unterscheiden sich von denen in einem traditionellen Unternehmensnetzwerk. Cybersecurity-Profis aus aller Welt haben sich im Jahr 2020 zu einer schnellen Eingreiftruppe organisiert. So wollen sie Bedrohungen bekämpfen, die das Social-Engineering-Potenzial von allem, was mit dem neuartigen Coronavirus zu tun hat, auszunutzen.

Das neuartige Coronavirus SARS-CoV-2 hatte dramatische Auswirkungen auf jeden Aspekt der Cybersicherheit. Angreifer fühlten sich ermutigt, die neuerdings ans Haus gebundenen Angestellten ins Visier zu nehmen. Das ohnehin schon hohe Maß an Angst und Furcht, das in der Öffentlichkeit herrschte, wurde noch verstärkt. Wellen von Spam-Kampagnen starteten und Ransomware zielte speziell auf geschwächte oder kaputte Institutionen oder die Zivilgesellschaft, die bereits unter finanziellem Druck stand. Dazu gesellten sich jede Art von Betrug und Profitmacherei aus der Verknappung von persönlicher Schutzausrüstung bis hin zu Toilettenpapier.

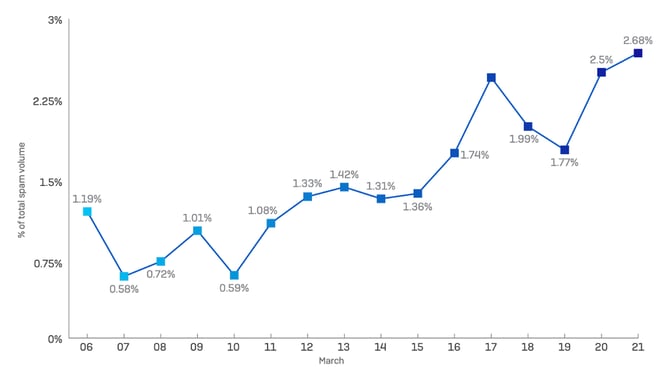

COVID-19 E-Mail-Betrug auf dem Vormarsch:

Weltweit wurde in den Wochen nach dem ersten Lockdown in einem erheblichen Teil der Spam-E-Mails COVID-19 oder das Coronavirus erwähnt. Quelle: SophosLabs.

Auswirkungen von Ransomware auf Unternehmen

Der Report “Cybersecurity: The Human Challenge” von Sophos aus dem Jahr 2020 zeigt auf, wie Unternehmen weltweit mit der Bedrohung durch Ransomware umgehen.

- IT-Teams zeigen Fortschritte auf vielen Ebenen: Dreiviertel der IT-Teams installieren Patches (Aktualisierungen, mit denen Softwarehersteller Fehler in Programmen korrigieren, Sicherheitslücken schließen sowie Funktionen nachrüsten) für Desktops, Server, Anwendungen und internetfähige Systeme innerhalb einer Woche nach Veröffentlichung (in Deutschland: 79%). Server und internetfähige Systeme werden am schnellsten gepatcht: 39% der Befragten patchen sie innerhalb von 24 Stunden.

- Prävention hat Vorrang: IT-Teams widmen im Durchschnitt fast die Hälfte ihrer Zeit (45%) der Prävention, 30% der Zeit werden für die Erkennung und die restlichen 25% für die Reaktion aufgewendet. In Deutschland werden konkret 47% für die Prävention, 30% für die Zeit der Erkennung und 23% für die Reaktion aufgewendet.

- IT-Manager halten sich in Sachen Cybersecurity auf dem Laufenden: Die Mehrheit gibt an, dass sie (72%) und ihre Teams (72%) in Bezug auf Cybersecurity-Bedrohungen auf dem Laufenden oder ihnen sogar voraus sind. Nur 11% glauben, dass sie deutlich im Rückstand sind.

Sie wollen mehr Hintergründe? Holen Sie sich auch unser zweiteiliges White Paper zum Thema "Ransomware".

Menschen für mehr Cybersicherheit

Um die Cybersicherheit zu verbessern, benötigt man aber in erster Linie Menschen - und diese sind Mangelware. Es besteht ein dringender Bedarf an einer von Menschen geführten Bedrohungsjagd. 48% der Befragten haben diese bereits in ihre Sicherheitsverfahren integriert und weitere 48% planen, dies innerhalb eines Jahres umzusetzen. In Deutschland setzen bereits 42% der Unternehmen auf Menschen geführte Bedrohungsjagden. 54% planen diese zu implementieren, und 4% haben diesbezüglich keine Pläne oder wissen es noch nicht.

Der Mangel an Cybersecurity-Fachkräften wirkt sich direkt auf den Schutz aus. Mehr als ein Viertel (27%) der Manager gibt an, dass die Suche nach qualifizierten IT-Sicherheitsexperten und deren Bindung an das Unternehmen die größte Herausforderung für die Gewährleistung der IT-Sicherheit darstellt. Eine weitere Herausforderung für IT-Teams ist die Absicherung von Drittanbietern, die sich direkt mit ihrem Netzwerk verbinden können. Dazu zählen z. B. Buchhaltungsdienste oder IT-Anbieter.

Im Durchschnitt geben die Befragten an, drei Anbieter zu haben, die sich mit ihren Systemen verbinden können. Allerdings lässt einer von fünf Befragten (21 %) fünf oder mehr Lieferanten an sein System anschließen. In Deutschland sind es 17% der Unternehmen. Die Ermöglichung der Verbindung von Drittanbietern mit dem Netzwerk bringt jedoch nicht nur Sicherheitsrisiken, sondern auch geschäftliche Vorteile mit sich. Je mehr Lieferanten jedoch eine Verbindung herstellen können, desto größer ist die Herausforderung und Arbeitsbelastung für die IT-Teams.

IT-Teams gewinnen zwar vor allem beim Patching und bei der Aufrechterhaltung der Cybersecurity-Bedrohungen viele Kämpfe. Aber die Herausforderungen reißen nicht ab: Von Ransomware und Cloud-Sicherheit bis hin zur Verwaltung von Drittanbietern, die sich mit dem Netzwerk verbinden können. Cyber-Security steht niemals still. Angesichts des anhaltenden Fachkräftemangels im Bereich der Cybersicherheit müssen IT-Teams immer neue Wege finden. Nur so können sie ihre Abwehrmaßnahmen angesichts der sich weiterentwickelnden Bedrohungen und insbesondere der Zunahme von Angriffen durch Menschen erweitern.

Diese acht Präventionsmaßnahmen können Ihnen helfen

Um Infektionen über Angriffsvektoren zu verhindern oder weitestgehend einzugrenzen gibt es einige hilfreiche Maßnahmen.

- Softwareupdates: Softwareupdates sollten Sie unverzüglich nach der Bereitstellung durch den jeweiligen Softwarehersteller einspielen.

- Angriffsfläche minimieren: Je weniger Programme zum Öffnen von unbekannten Inhalten und zur Ausführung von unbekanntem Code zur Verfügung stehen, desto weniger Schwachstellen und Fehlkonfigurationen können Angreifer ausnutzen. Nicht benötigte Software sollten Sie generell deinstallieren und nicht zwingend benötigte Browser-Plugins (z.B. Flash, Java, Silverlight) entfernen.

- Behandlung von E-Mails/Spam auf dem Client/Server: Folgende Einstellung sollten Sie für den Umgang mit MS-Office-Dokumenten-Makros (MIME/HTML- Kodierung betrachten) auf dem Client konfigurieren:

- JS/VBS: automatisches Ausführen bei Doppelklick verhindern

- Makros im Client (per Gruppenrichtlinie) deaktivieren

- Vertrauenswürdige Orte für Makros im AD konfigurieren

- Signierte Makros verwenden

Grundsätzlich sollten Sie folgende Dateien blockieren oder zumindest in Quarantäne verschieben:

- Alle ausführbaren Anhänge, auch wenn diese in Archiven enthalten sind. Beispiele: .exe, .scr, .chm, .bat, .com, .msi, .jar, .cmd, .hta, .pif, .scf

- Verschlüsselte Archive / Zip-Dateien.

- MS-Office-Dokument-Makros (MIME/HTML-Kodierung betrachten)

- Netzwerklaufwerke: Wichtige Dateien sollten Sie nie nur lokal, sondern immer auf Netzwerklaufwerken abgelegen, die in eine zentrale Datensicherung eingebunden sind.

- Remotezugänge sichern: Um Zugriff von außen zu verhindern, sollten Sie Remote-Zugänge immer über VPNs zusammen mit einer Zwei-Faktor-Authentisierung schützen. Zusätzliche Unterstützung können auch Quell-IP-Filter, Monitoring sowie Penetrationstests liefern.

- Virenschutz: Bei professioneller Antivirensoftware sollten Sie konsequent alle verfügbaren Module nutzen.

- Backups/Datensicherungskonzept: Ein Backup ist die wichtigste Schutzmaßnahme, damit im Falle eines Ransomware-Vorfalls die Verfügbarkeit der Daten gewährleistet ist. Insbesondere müssen Sie die Daten in einem Offline-Backup sichern, da viele Ransomware-Varianten auch Online-Backups verschlüsseln.

- Awareness/Schulungen/Mitarbeitersensibilisierung: In Awareness-Kampagnen und in der Schulung von Mitarbeitern wird immer auf zwei ganz wesentliche Infektionswege für Schadprogramme hingewiesen:

- Einschleusen durch unbedarftes Öffnen von Anhängen in E-Mails

- Besuch kompromittierter Web-Seiten im Internet (Drive-By-Exploits)

Wenn Sie weitere Informationen zu Ransomware suchen, lesen Sie unser zweiteiliges White Paper zu diesem Thema.

Alle Informationen und die Möglichkeit des Downloads finden Sie hier.

Außerdem widmen wir uns den Bedrohungen durch Erpressungs-Trojaner auch auf unserer Themenseite Ransomware.

Quellen:

Cybersecurity: The Human Challenge (Sophos Oktober 2020). Sophos 2021 Threat Report: Navigating cybersecurity in an uncertain world (Sophos November 2020). Bundesamt für Sicherheit in der Informationstechnik.