Ein mittelständischer Produktionsbetrieb wird von Ransomware getroffen. Die IT beruhigt: „Wir haben Backups." Doch die Schockdiagnose kommt Stunden später, denn die Angreifer haben auch die Backup-Infrastruktur kompromittiert. Ergebnis: tagelanger Produktionsstillstand, massive Schäden, Reputationsverlust.

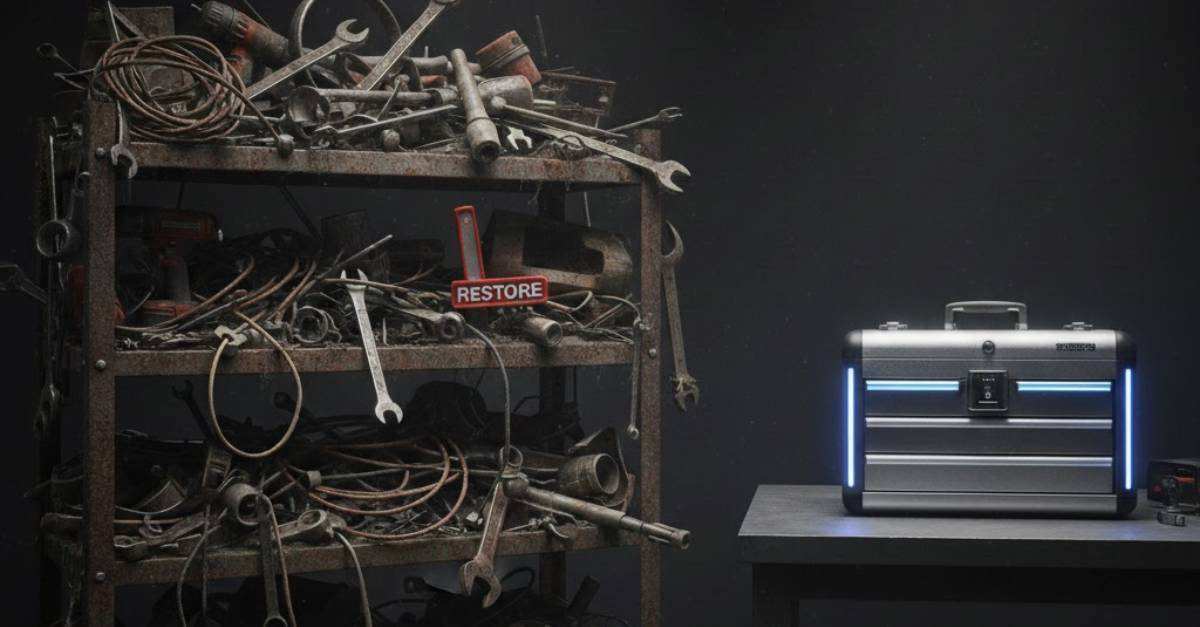

Backup ist eben nicht Restore – und dieser Unterschied entscheidet im Ernstfall.

Sie wollen wissen, ob Ihre Backup-Strategie im Ersntfall wirklich trägt? Unser technischer Leitfaden „Modernisierung von Backup-Strategien" gibt Ihnen die Antworten – jetzt kostenlos sichern.

Warum klassische Backup-Denke heute gefährlich ist

Lange Zeit galt: Hauptsache, es laufen regelmäßig Backup-Jobs und die Daten werden irgendwohin geschrieben – auf Tape, ein NAS oder in die Cloud. Ob und wie schnell sich diese Daten im Ernstfall wiederherstellen lassen, rückte erst in den Fokus, wenn etwas passiert war.

Heute hat sich das Blatt komplett gewendet:

- Angreifer wissen, dass Backups die letzte Verteidigungslinie sind – und greifen sie gezielt an.

- Regulatorik (z. B. NIS2, DORA) fordert nicht nur „ein Backup“, sondern die Fähigkeit, Wiederherstellbarkeit nachzuweisen.

- Geschäftsprozesse sind so stark digitalisiert, dass stunden- oder gar tagelange Ausfälle schlicht nicht mehr akzeptabel sind.

Die Kernfrage lautet deshalb nicht mehr: „Haben wir ein Backup?“, sondern:

„Können wir im Worst Case schnell, gezielt und vollständig wiederherstellen, und das auch beweisen?“

Backup ist Pflicht – Restore ist Überlebensfrage

Viele Backup-Konzepte sind historisch gewachsen: Ein Tape-Laufwerk hier, ein zusätzliches Backup-Repository dort, vielleicht noch ein Cloud-Target als „Versicherung“. Technisch ist das oft beeindruckend – strategisch aber lückenhaft.

Drei typische Denkfehler begegnen uns immer wieder:

1. "Wir haben noch nie ein Problem gehabt"

Das stimmt. Aber nur solange, bis der erste ernsthafte Sicherheitsvorfall eintritt. Vergangenes Glück ist kein Sicherheitskonzept.

2. "Wir machen regelmäßig Backups, das passt schon"

Ohne regelmäßige Restore-Tests bleibt das Wunschdenken. Erst ein erfolgreicher Restore unter realistischen Bedingungen zeigt, wie belastbar das Konzept wirklich ist.

3. "Wir haben alles in der Cloud, das ist sicher"

Cloud kann ein wichtiger Baustein sein, ersetzt aber keine durchdachte Strategie für Performance, Immutability und Air Gap – und sie löst auch nicht automatisch alle Compliance-Fragen.

Der entscheidende Perspektivwechsel: Vom Backup aus denken? Falsch herum.

Ein häufiges Muster in Projekten: Man beginnt bei der Frage, welches Backup-Produkt oder welche Hardware man einsetzen möchte. Eigentlich müsste die Reihenfolge genau umgekehrt sein:

- Welche Systeme sind wirklich kritisch?

- Wie viel Datenverlust können wir verkraften (RPO)?

- Wie lange dürfen Systeme ausfallen (RTO)?

- Welche Angriffs- und Ausfallszenarien müssen wir realistisch einkalkulieren?

- Erst dann: Wie muss meine Backup- und Restore-Architektur aussehen, um genau diese Ziele zu erreichen?

Erst wenn diese Fragen beantwortet sind, lässt sich beurteilen, ob bestehende Tape-Strategien, reine Cloud-Backups oder klassische B2D-Konzepte ausreichen – oder ob es Zeit für eine Modernisierung ist.

Drei Fragen, die Sie sich jetzt stellen sollten

☐ Wann haben wir zuletzt einen vollständigen Restore eines kritischen Systems getestet – inklusive aller Abhängigkeiten?

☐ Gibt es bei uns mindestens eine wirklich unveränderliche Kopie (Immutability oder Air Gap), die nicht einfach „wegkonfiguriert“ werden kann?

☐ Können wir gegenüber Management oder Prüfern konkret zeigen, wie lange eine Wiederherstellung dauert – und ob wir regulatorische Anforderungen erfüllen?

Wenn hier Unsicherheit besteht, ist es Zeit für einen genaueren Blick.

Der nächste Schritt: Vom Gefühl zur belastbaren Strategie

Mit diesem Beitrag können wir das Thema nur anreißen. Die eigentliche Herausforderung liegt darin, aus Erkenntnissen eine konkrete, umsetzbare Roadmap zu machen:

- Wie sieht ein passendes Architekturmodell aus?

- Welche Rolle spielen Flash, Cloud, Tape-Alternativen und Air Gap in Ihrer Umgebung?

- Wie planen Sie Kapazitäten realistisch, und wie binden Sie Restore-Tests in den Alltag ein?

Genau hier setzt unser technischer Leitfaden „Modernisierung von Backup-Strategien: Von der Compliance zur Cyber-Resilienz“ an.

Darin finden Sie unter anderem:

- Eine strukturierte Analyse klassischer Backup-Architekturen (Tape, Disk, Cloud) mit ihren typischen Fallstricken

- Ein mehrschichtiges Modell für Performance-, Archiv- und Air-Gap-Ebene

- Konkrete Empfehlungen für kleine, mittlere und große Umgebungen

- Praxisbeispiele, Kennzahlen und Leitfragen für Ihre eigene Gap-Analyse

- Einen Fahrplan für die nächsten 24 Monate – von ersten Restore-Tests bis zur etablierten Cyber-Resilienz-Architektur

Wenn Sie aus „wir haben ein Backup“ ein „wir können wiederherstellen, und wir können es zeigen“ machen wollen, ist dieser Leitfaden ein guter Ausgangspunkt.